PNETLab

- PNETLab является неофициальной копией, или “форком”, на основе EVE Community

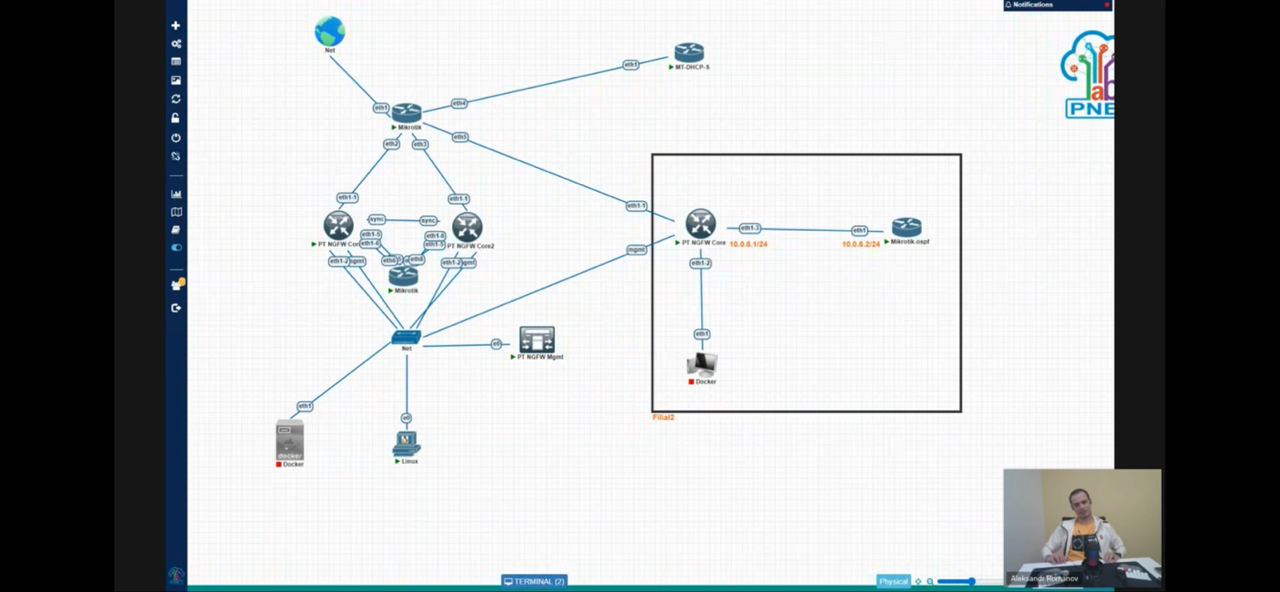

- (PT NGFW, EVE-NG) Пример использования в кейсе PT

eve ng

- https://wiki.eve-ng.ru/wiki/Образы_для_EVE

EVE-NG – Emulated Virtual Environment Next Generation – среда, позволяющая создать полноценную виртуальную лабораторию с сетевым оборудованием и программным обеспечением ведущих мировых производителей.

EVE-NG крут:

- масштабируемость EVE-NG – 50+ девайсов в разных AS, с использованием разных IGP

- гибкость – разные вендоры сетевых устройств/серверов, включая, например, s-terra, pfsense, kali-linux

- удобство – html5 управление как gui так и console (хотя и с недостатками – скорость отклика, paste не поддерживается)

Разное

- Эмулятор сделан на основе проекта UNL Labs

- Рекомендуемый браузер – firefox

- Howto на eve-ng есть описание как образы делать для разных систем

- Для удаления нод лучше тормозить ноды. Тоже самое при создании/удалении связей.

- Эмулятор используется не только в сетевом сообществе, но и в сообществе учебных центов ИБ, отвечающих за сетевую безопасность. Пример – вебинар от hackeru и диона мастер лаб о сетевой безопасности с атаками на сетевой периметр в эмулируемой среде на базе EVE-NG. Показали в ходе вебинара сценарии использования EVE-NG с воспроизведением атак mitm (arp spoof, dns proxy), dos (dhcp starvation).

Приглашаем вас на бесплатный вебинар "Моделирование сетевых атак на корпоративную инфраструктуру с использованием платформы EVE-NG"

Сегодня компаниям с обширной корпоративной инфраструктурой не просто организовать защиту от нарушений сетевого периметра. Главные гаранты спокойствия - это эффективные программные средства и грамотные специалисты. Для успешной подготовки сотрудников необходима практика. На гипервизорах со стандартным клонированием виртуальных машин - долго и сложно.

В рамках совместного вебинара учебного центра Диона Мастер Лаб и Международной школой кибербезопасности HackerU будет рассказано о доступных и эффективных методах реализации учебных сетевых атак!

На вебинаре мы поработаем с данной платформой и рассмотрим:

- построение корпоративной инфраструктуры

- мгновенное развертывание серверов, сетевого оборудования и их связей

- организацию сетевых атак на корпоративную инфраструктуру в различных вариациях

Into

Установка

https://mikrotiklab.ru/emulyator

- Ставим VMware Workstation

- Скачиваем OVA с EVE-NG

- Настраиваем память/cpu/network udapter. Из описанного только на NIC пришлось отключить попытку bridge с KIS/VirtualBox, остальное по умолчанию. Static ip при попытке прописывания в interfaces не заработал.

- Запускаем

- Проверяем работу инета

Образы

образы GNS3, установленные в GNS3 VM лежат в /opt/gns3/images, очень много есть так же тут и тут

https://mikrotiklab.ru/emulyator/dobavlenie-obrazov.html

Добавление микротика происходит почти аналогичным образом. Заходим также на виртуалку через winscp, переходим в каталог /opt/unetlab/addons/qemu/ и создаем там папку с именем mikrotik-X где X можно писать что угодно, главное, чтобы все что до него было так.

- Качаем образы, например поиском по “viosl2-15”

- Заливаем образы

- Для Dynamips образов, как в случае с GNS, желательно (не обязательно) из .bin файла получить .image, а так же обязательно рассчитать idle PC

- Выставляем права

/opt/unetlab/wrappers/unl_wrapper -a fixpermissions