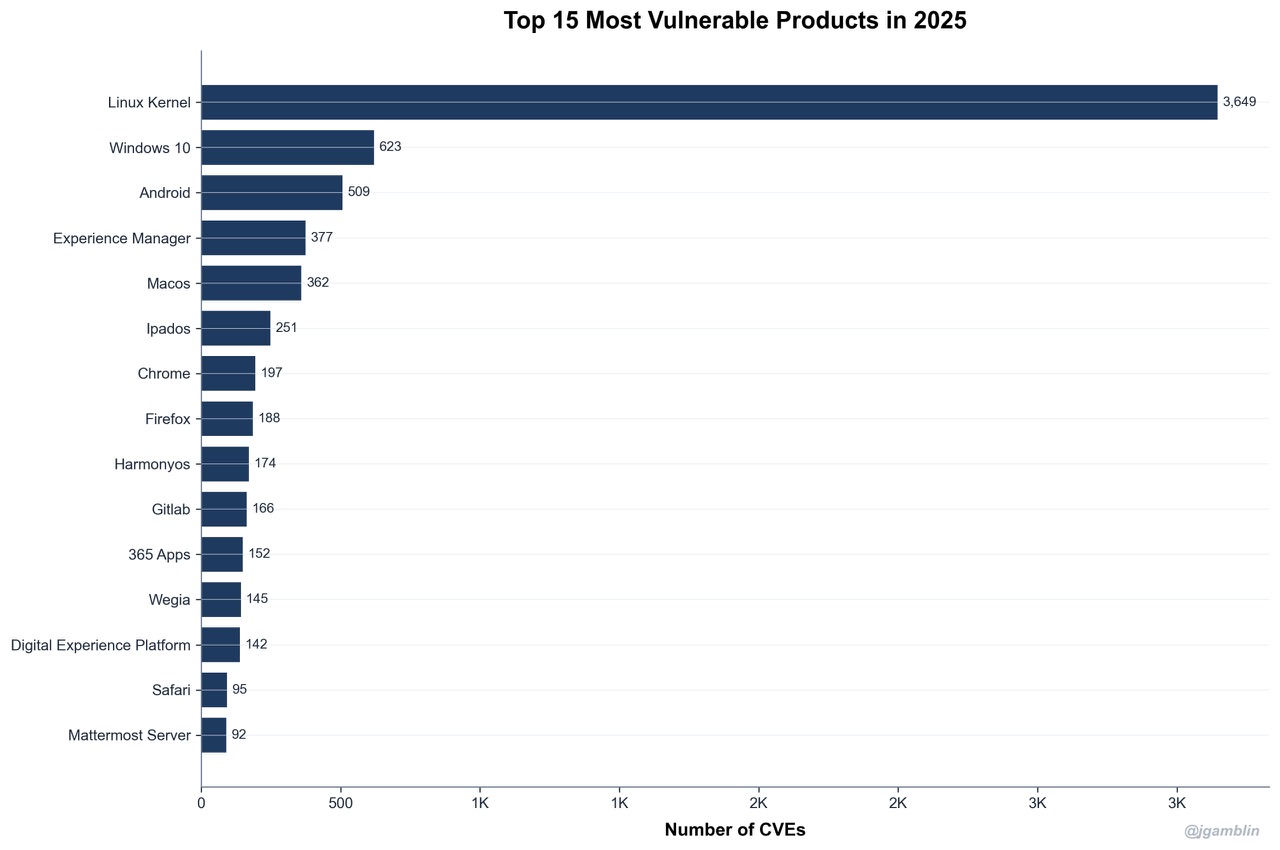

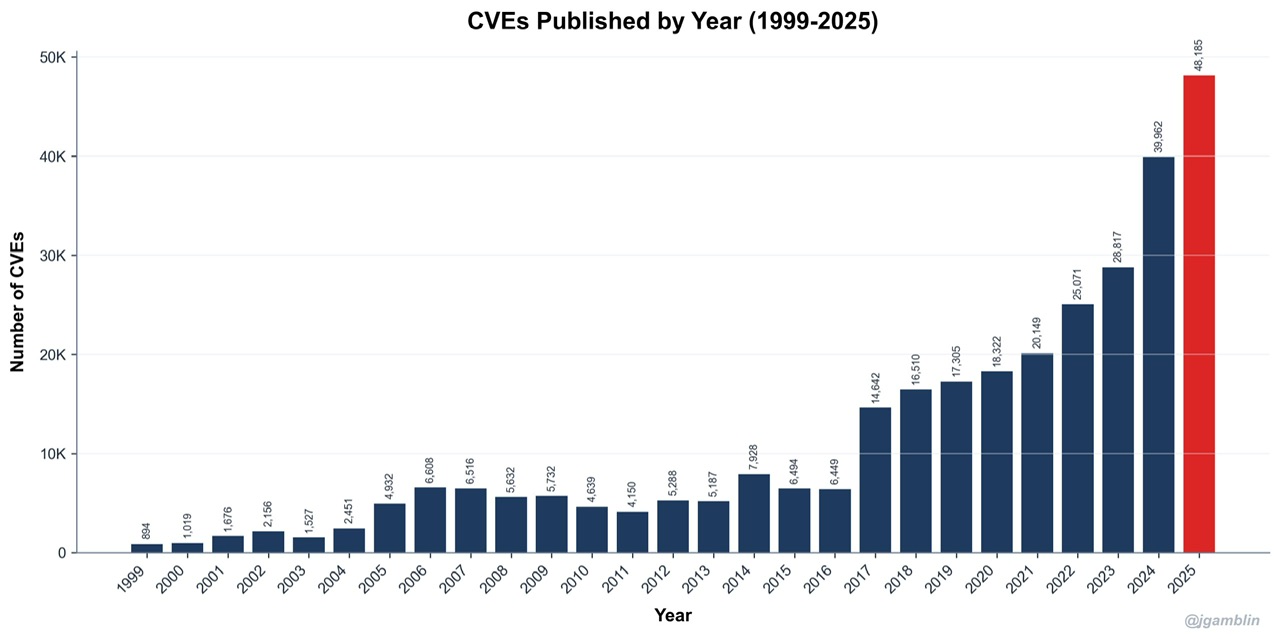

- Когда то считалось что Linux самая безопасная ОС, но сейчас – ОС самым большим количеством CVE за год (2025), в 5 раз больше чем у Windows

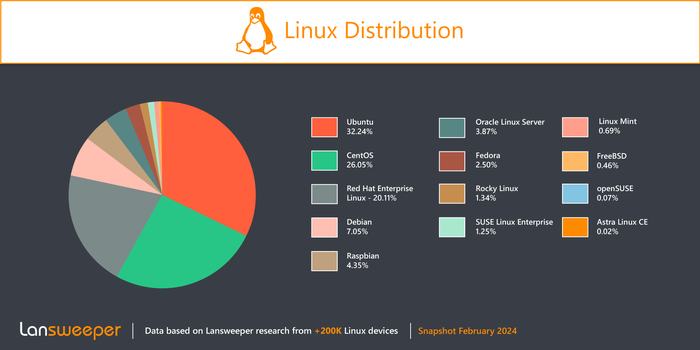

- Корпоративный сегмент: грубо говоря 45% debian (ubuntu+debian+raspbian), 45% rhel (centos+rhel+fedora), 10% остальные

- Популярные дистрибутивы могут выбирать не самую продолжительную (отличную от Long term support, LTS) по поддержке сборку Linux Kernel для своей работы (напр.

Читать дальше