ндв в фортике Но, блин, дому же хуявею у меня доверия больше. там хоть рабочие эксплойты не гуляют месяцами по всему инету пока уязвимость чуть не модифицируют, тчо бы она осталась, но работала чуть по другому...

FortiGuard

- Vdom – виртуальные домены – разделение одного физического firewall на несколько логических

- Несколько месяцев наблюдали за кибер-шпионами, обалдеть.

Among these attacks, we identified a campaign operated by Moses Staff, a geopolitical motivated threat actor group believed to be sponsored by the Iranian government. After tracking this campaign for the last several months, we found that the group has been using a custom multicomponent toolset for the purpose of conducting espionage against its victims.

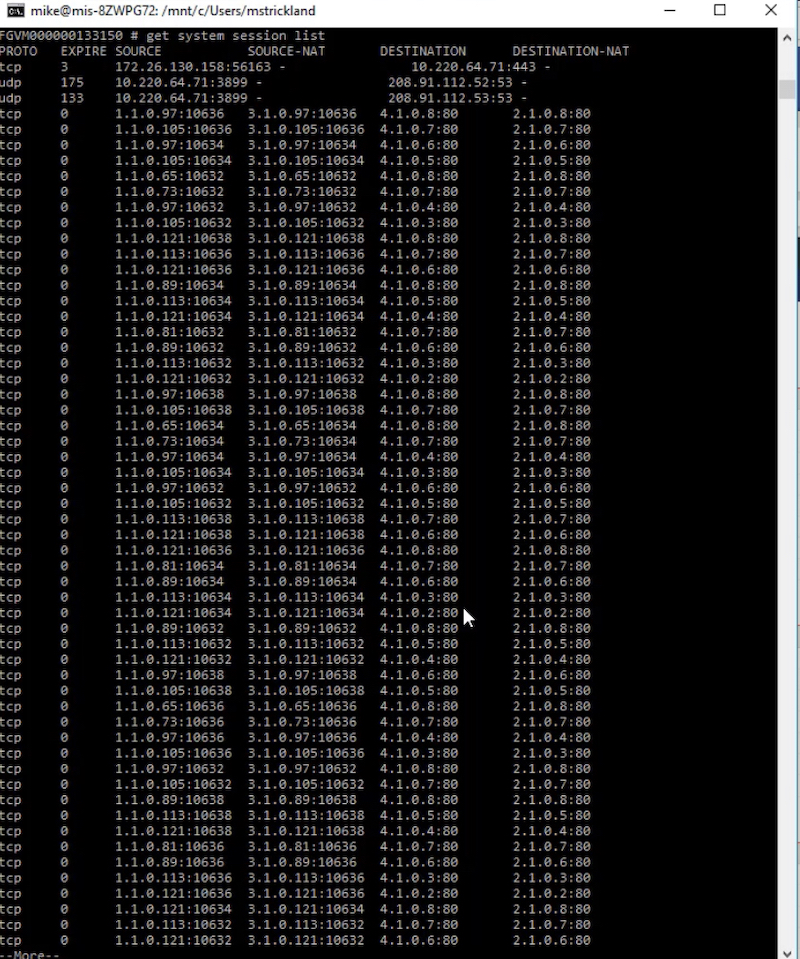

Fortigate

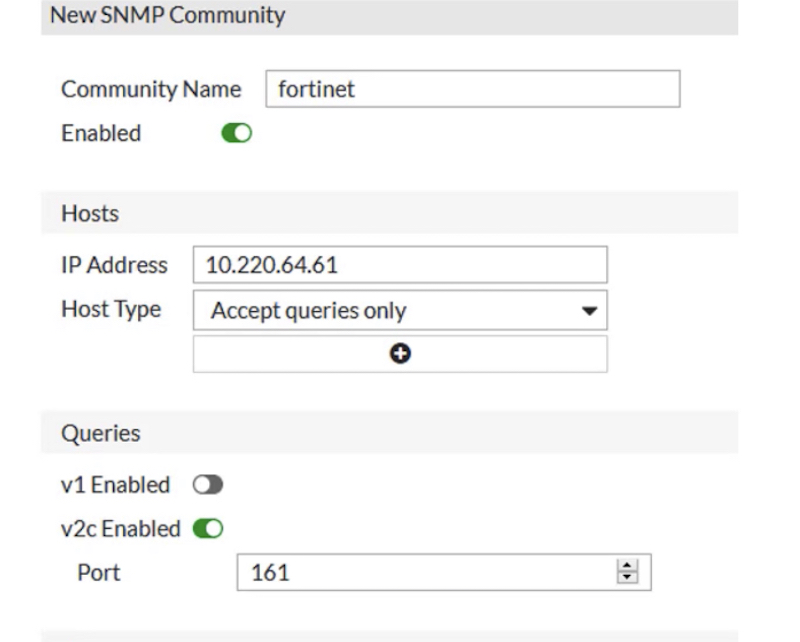

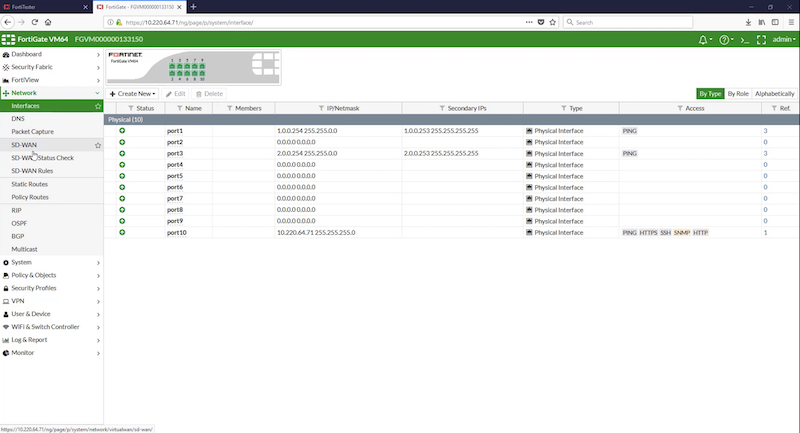

- (security, cisco catalyst, fortigate) SMI (Smart Install) нужно отключать/или защищать строгими ACL, так же как и зачастую другие управляющие интерфейсы (SNMP/WEB/SSL VPN и даже SSH) сетевых устройств, есть уязвимости и на SNMP и на SMI (port 4786) и на SSL VPN (Fortigate)

- Батранков L4/L7 firewall и окирпичивание:

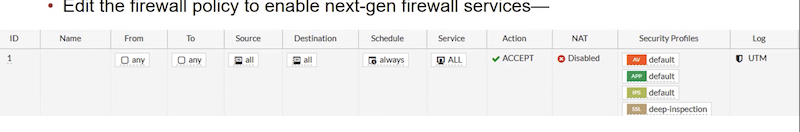

- ну почему. я же нашел их больную точку: policy mode. до сих пор жду хоть одного реального здравомыслящего заказчика, который это включил ) поэтому напряглись они, когда я стал про это писать ) а в profile mode они портовые правила только могут.. то есть они L4 firewall и это прямо плохо для маркетингового позиционирования.

- ну плюс кейс с саботажем многих видов бизнеса, когда они удаленно превратили свои устройства в кирпичи. вчера даже Солар про это сказал, до сих пор под впечатлением.

- хорошо, что политика лицензирования у них позволила окирпичить только апплаенсы, которые поинтами питались. А железки и обычные виртуалки нет.

- (Подробнее в тестинге) 10-ти юнитовым шасси от Keysight IXIA APS ONE тестировали мега монстра от Fortinet – 16 юнитовый Fortigate 7121F. На борту Ixia APS был BreakingPoint. Результаты:

- 1.9 Тб/с Firewall mode

- 1 Тб/с, 2 МЛН CPS в режиме DPI + WEBF

- 500 Gbps от производительности в режиме DPI + antivirus + IPS

-

1 Billion Concurrent Connections, CPS 9 Million

- 20 Gbps log traffic rate

- Тестирования TLS MITM/SSL Inspection в таком же setup (IXIA APS ONE + FORTIGATE 7121F):

-

- 300 gbps,

- 400k cps (600k в тесте с однобайтовым payload и всеми другими настройками аналогичными выше)

Test params: ssl inspection tls 1.3 with dpi + ips + antivirus + logging enabled TLS 1.3 (min and max!, no downgrade possible) HTTP 64 kbyte payload 1 tps per 1 cps No session resumption Mitm ECDHE-ECDSA-AES128-GCM-SHA256 with Prime256v1 (ecc 256 bit key), что соответствует netsecopen draft, в datasheet у Fortigate при этом публикуется thpt для mix разных шифров

-

- CheckPoint судя по datasheet в 10 раз менее производителен в топовых моделях в сравнении с Fortinet – 150 Gbps VS 1.9 Tbps. Хотя и у CheckPoint появилась модель QLS800 с заявленной 800 Gbps производительностью в режиме L3-L4 firewall (в IPS/NGFW режиме 500 gbps = эквивалент с Fortinet).

- Режимы SSL-VPN Fortigate

• Tunnel mode — режим, при котором клиент SSL VPN шифрует весь трафик с удаленного клиентского компьютера и отправляет его в FortiGate через туннель SSL VPN по каналу HTTPS между пользователем и FortiGate. Tunnel mode поддерживает множество протоколов и приложений. Для туннельного режима для подключения к FortiGate требуется автономный клиент SSL-VPN, FortiClient. FortiClient добавляет на компьютер пользователя виртуальный сетевой адаптер, обозначенный как fortissl. Этот виртуальный адаптер динамически получает IP-адрес от FortiGate каждый раз, когда FortiGate устанавливает новое VPN-соединение. Внутри туннеля весь трафик инкапсулирован в SSL / TLS. Основное преимущество туннельного режима перед веб-режимом заключается в том, что после установки VPN любое сетевое IP-приложение, работающее на клиенте, может отправлять трафик через туннель. Основным недостатком является то, что для туннельного режима требуется установка программного клиента VPN, для которого требуются права администратора;

• Web mode — режим, при котором обеспечивается доступ к сети с помощью веб-браузера со встроенным шифрованием SSL. Пользователи проходят аутентификацию в веб-панели SSL VPN от FortiGate, который обеспечивает доступ к сетевым службам и ресурсам, включая HTTP / HTTPS, Telnet, FTP, SMB / CIFS, VNC, RDP и SSH. Раздел Bookmarks на странице портала SSL-VPN содержит ссылки на все или некоторые ресурсы, доступные пользователю для доступа. Виджет Quick Connection позволяет пользователям вводить URL или IP-адрес сервера, к которому они хотят подключиться. Пользователь web-SSL-VPN использует эти два виджета для доступа к внутренней сети. Основное преимущество веб-режима заключается в том, что он обычно не требует установки дополнительного программного обеспечения. Данный режим имеет следующие ограничения:

◦ все взаимодействие с внутренней сетью должно осуществляться исключительно с использованием браузера (через веб-портал). Внешние сетевые приложения, работающие на компьютере пользователя, не могут отправлять данные через VPN;

◦ безопасный механизм шлюза HTTP / HTTPS, который работает не для доступа ко всему, а только к нескольким популярным протоколам, таким как HTTP, FTP и общие ресурсы Windows.

-

В Fortinet TAC работает CCIE & Network automation чел 😀

mostafa_katary (@KataryMostafa). CCIE R&S and Network automation enthusiast Best Regards, Mostafa Katary Fortinet EMEA TAC Engineer

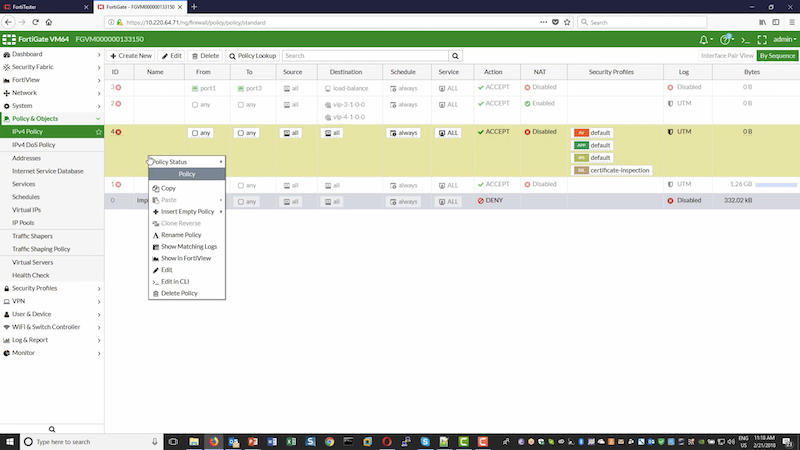

- Сервисы безопасности Fortigate (DPI, IPS, Firewall), так же как и у Checkpoint/Cisco, мапятся в ACL, а не включаются глобально на устройстве

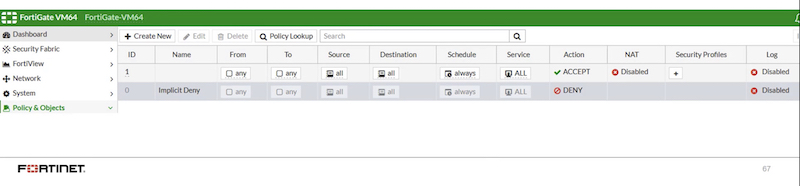

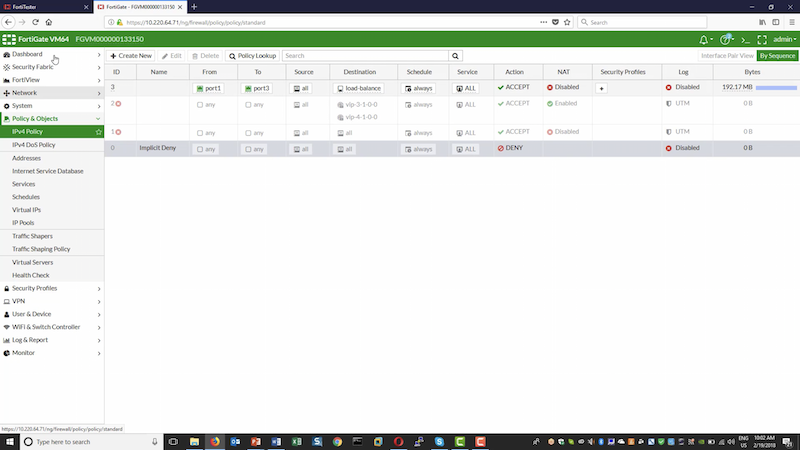

- Explicit deny у Fortigate в конце списка ACL

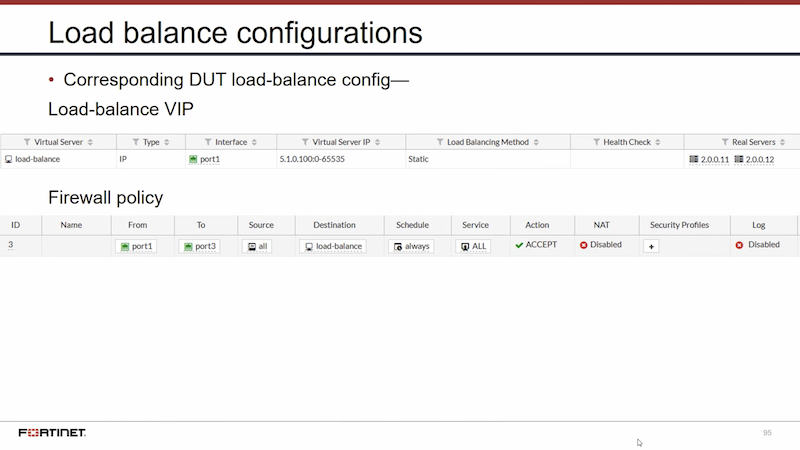

- Есть возможность балансировки трафика, напр. трафик на один внешний IP разбалансировать на несколько серых внутренних IP с возможностью health check и выбором метода балансировки трафика.

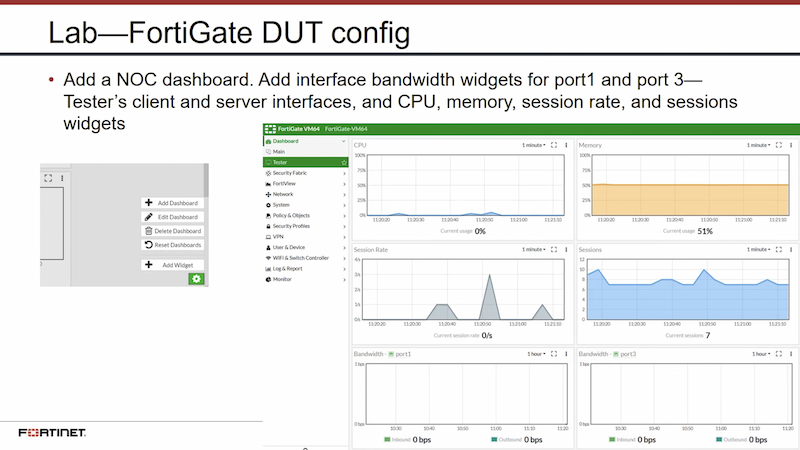

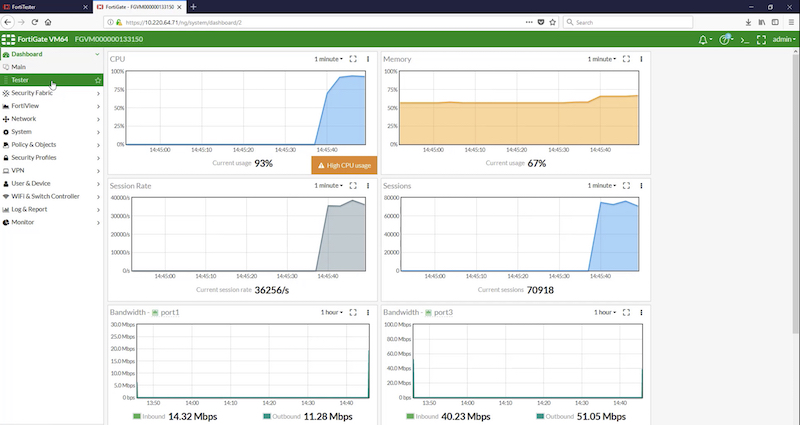

- Есть встроенные кастомизируемын мониторинги как в GUI, так и в CLI (напр. CPU, memory, session rate, sessions, bandwidth)

- Если в ситуации, когда вы забыли пароль или вам надо получить доступ к устройству FortiGate без имеющегося пароля, вы можете подключиться по консольному кабелю и ввести строку bcpb + серийный номер устройства. Например: bcpbFGT50C3G20xxxxxx.

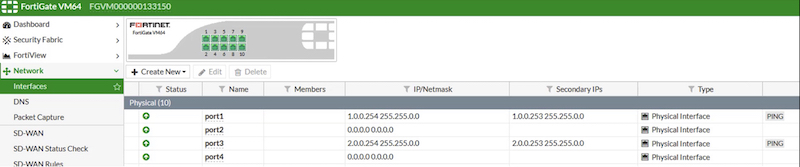

- Management: поддержка опроса по snmp, настройка доступа по определенным протоколам к определенным management адресам

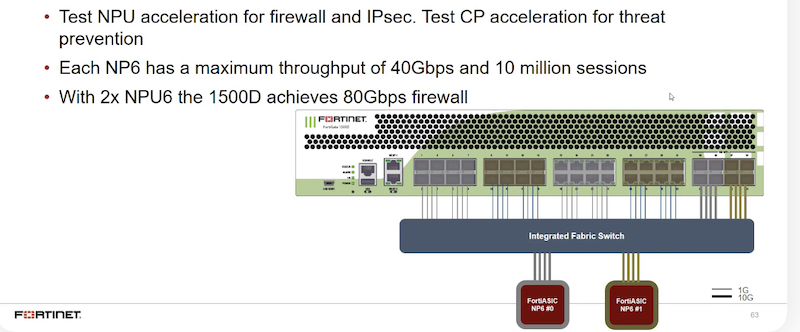

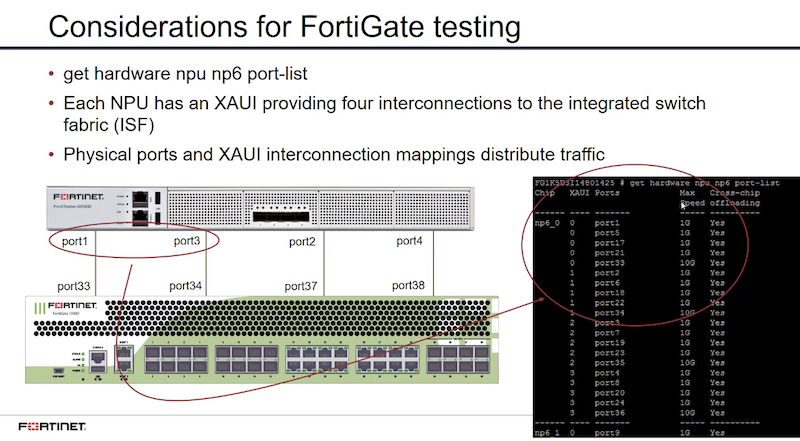

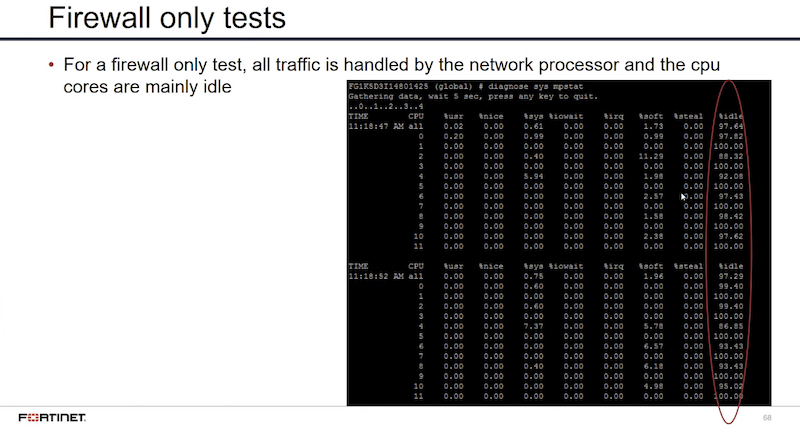

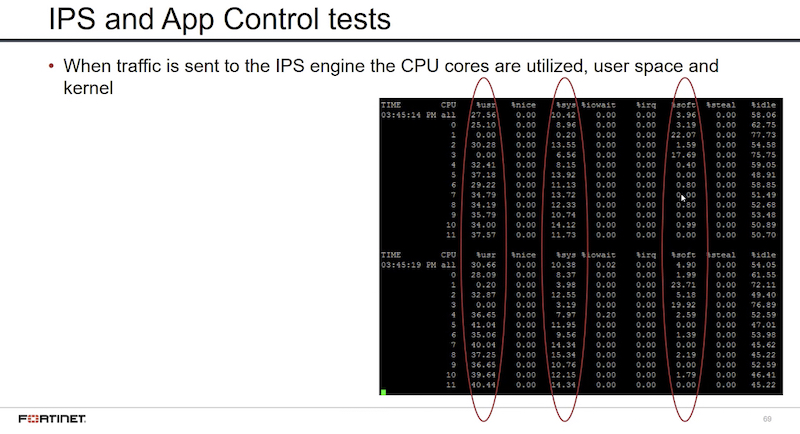

asic/fpga

Fortigate любит ASIC/FPGA, но они не являются панацеей от всех performance проблем.