Overview

- От простого snort/suricata на хосте есть толк даже при наличии snort/suricata с таким же набором правил на уровне сети – на уровне хоста весь трафик расшифрован и работа идет с нормализованным payload.

- HBF (host-based firewall) встроен во все OS сегодня и даже используется облачными операторами типа yandex cloud

- Примеры HBF встроенных в системы виртуализации и контейнеризации:

- VMware NSX-T

- K8S calico, cilium

AMP – Advanced Malware Protection – подробнее ниже

MDM – Mobile Device Management – подробнее ниже

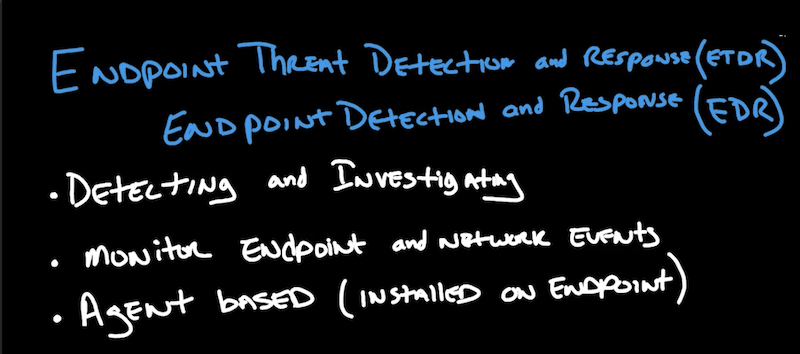

EPP – Endpoint Protection Platform (preventing), EDR – Endpoint Detection & Response (detecting), ETDR – Endpoint Threat Detection & Response (detecting) – часто EPP и EDR и ETDR решения рассматриваются как одно и тоже, ключевое различие в скобках.

Gartner описывает EDR как инструменты, в основном фокусирующиеся на обнаружении угроз на уровне конечных хостов (endpoints) с возможностью последующего поиска причин угроз (investigating). EDR решение мониторит endpoint и сетевую активность хоста и записывает информацию в центральную БД, так, что можно осуществить последующий анализ (detection/investigation/reporting).

В общем случае софт в виде агента устанавливается на endpoint, который имеет функционал мониторинга и обнаружения потенциальных угроз безопасности. Не все EDR решения работают одинаково и, соответственно, имеют одинаковый набор функционала: какие то EDR решения больше анализируют данные на агенте, другие для этого используют “backend” в виде централизованного management console (в облаке или on-premise ДЦ). Современные EDR решения интегрированы с threat intelligence, получаемым из облака (like Talos).

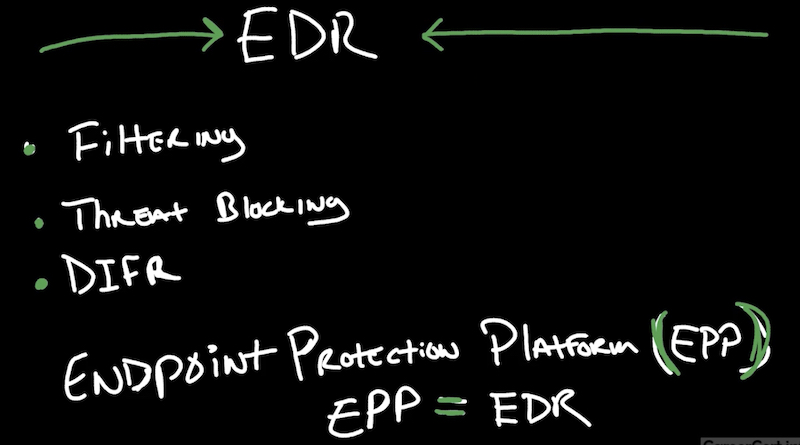

Минимальный функционал хорошего современного EDR решения

Filtering – способность фильтрации false positives с уменьшением количества незначимых alerts “reduce alerts fatigue which increases the potential for real threats to go undetected”

Threat blocking – EDR решение должно иметь способность сдержать угрозы, а не только обнаруживать их

DIFR – EDR решения за счет мониторинга сильно помогают в digital forensics and incidents response, в threat hunting и data loss prevention

AMP for endpoints

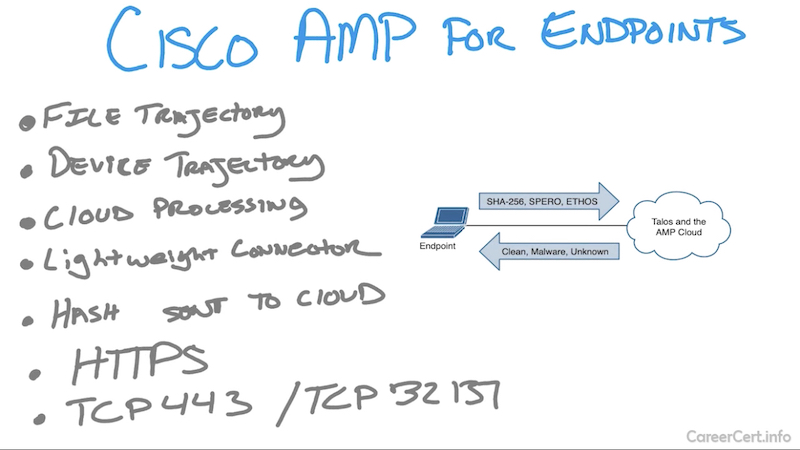

AMP for endpoints предоставляет не просто видимость файлов на уровне Endpoints, он предоставляет возможность cloud based обнаружения malware при постоянном обновлении облака. Это позволяет очень быстро обнаружить известные malware ((тоже мне открыли Америку)).

Для конечных хостов (endpoint) AMP бывает в виде отдельного lightweight приложения connector или в виде add-on к anyconnect secure mobility client (AMP enabler).

Разница базовой работы в контексте обнаружения угроз ((не единственной в продукте)) с антивирусом в том, что это тупейшая проверка на основе hash с обращением по каждому hash в облако.

AMP for EndPoint по сути коннектор к облаку AMP. Поддерживаются Windows, MacOS, Android системы.

1) плюс – endpoint легковесен и в контексте обнаружения опасных файлов (по умолчанию, можно и сделать логику похожую на «классический» антивирус, подробнее ниже) осуществляет только базовую операцию расчета hash файла и отправку hash в облако для принятия решения. Причем ааахаххахахах в Cisco решения (verdicts) облака (clean/malware/unknown) на основе hash называют Intelligent decisions.

2) плюс – централизация статистики и управления в AMP cloud с возможностью просмотра заказчиком этой статистики в виде dashboard, reports и управления endpoints ((но это есть и в антивирусных решениях для enterprise)); централизация вычислительной мощности позволяет не задумываться над усилением каждого AMP client, а масштабироваться в облаке

3) минус – доступ в Cisco AMP облако (в интернете) на endpoint коннекторах по https стандартному порту 443 или кастомному порту 32137 как к серверам принятия решения на основе hash, так и к серверам sandbox облака Cisco AMP на который могут заливаться файлы для определения диспозиции. При этом сейчас по факту есть возможность установки AMP для private cloud – сервер, который можно поставить внутри enterprise, из недостатков данного решения в сравнении с облачным – работает только для Windows endpoints (для cloud решения все популярные ОС), нет поддержки облачного движка ETHOS.

The AMP Private Cloud is an on-premises private cloud deployment of Cisco AMP for Networks and/or Cisco AMP for Endpoints technology. Like our other AMP technologies, it continuously monitors file activity throughout your extended network and will provide retrospective security alerts if something benign suddenly begins to act malicious. The virtual appliance not only satisfies stringent privacy mandates (like those in Germany or at a defense contractor), but also provides network and endpoint protection across the enterprise, comprehensive advanced malware protection without compromising your capabilities, and scalability for even the largest global organizations. The best part? You can install it all on your own hardware. There are a couple minor differences between the Private and Public cloud instance of AMP. - Advanced custom detections: the private cloud only supports Windows, whereas the Public cloud supports Linux, Mac, and other popular operating systems. - ETHOS: This is one of the many detection engines AMP uses to continuously protect you from malware. ETHOS catches families of malware through use of “fuzzy hashes” as a way to counter malware evasion aided by “bit-twiddling”. It is only available in the public cloud.

4) минус – антивирусы используют и другие движки для проверки, хотя есть и возможность «утяжеления» AMP установкой локальных движков и баз сигнатур, но это не основной сценарий. Какие движки может использовать AMP в AMP for endpoints:

-

- SPERO – machine learning base technology, которая позволяет проактивно обнаруживать угрозы, которые ранее были неизвестны (zero-days). Движок использует активную эвристическую обработку вместе с execution attributes. Хорош тем, что он не полагается на конкретные паттерны (специальный в трафике, specific patterns in signatures), а полагается на общее поведение потенциального опасного файла (general appearance, generic models).

- TETRA – полноценное антивирусное решение на клиентской стороне. Cisco не рекомендует включение TETRA при наличии антивирусного продукта на EndPoint. По умолчанию TETRA отключен т.к. он не соответствует изначальной концепции AMP – lightweight agent, а включение TETRA требует большего количества ресурсов (дискового пространства, bandwidth, процессинговых ресурсов и оперативной памяти). При включении TETRA можно выбрать, какие файл-сканнинг опции будут включены.

- ETHOS – доступен только в облаке AMP (подробнее выше и по линку), fuzzy fingerprinting engine, который использует static или passive эвристику.

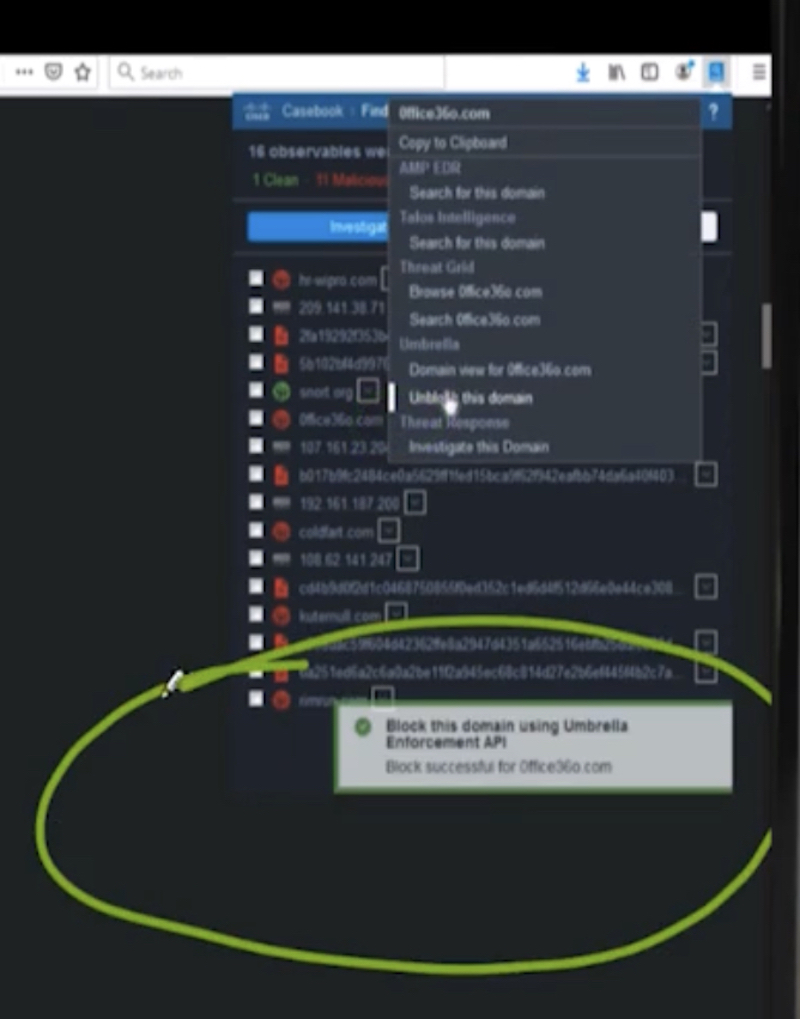

Интеграция endpoint security и network security

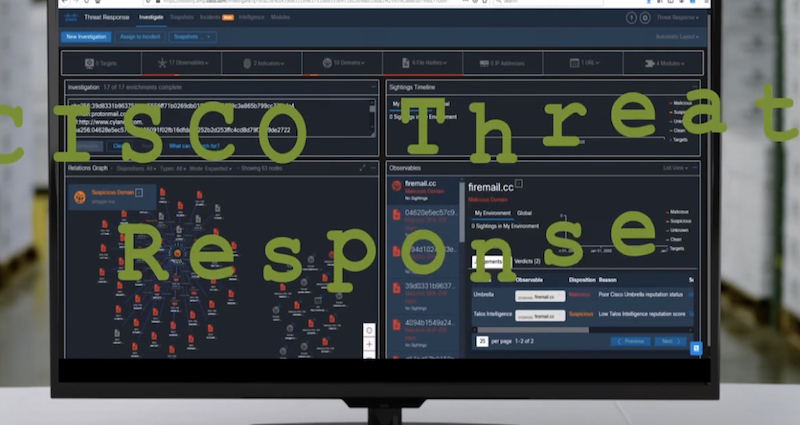

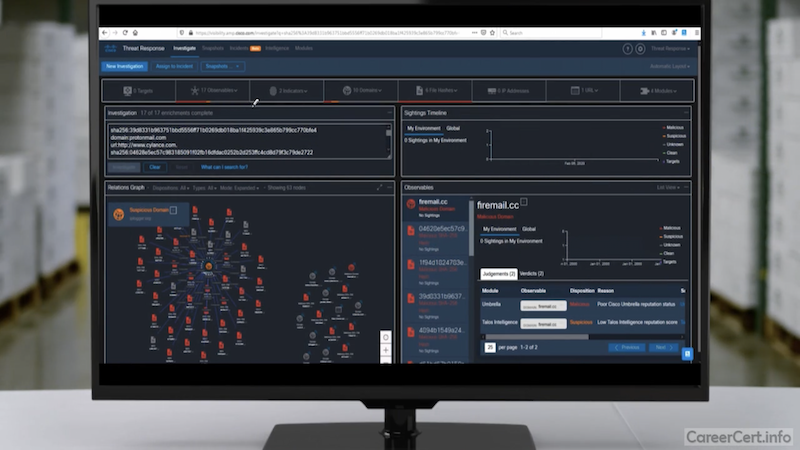

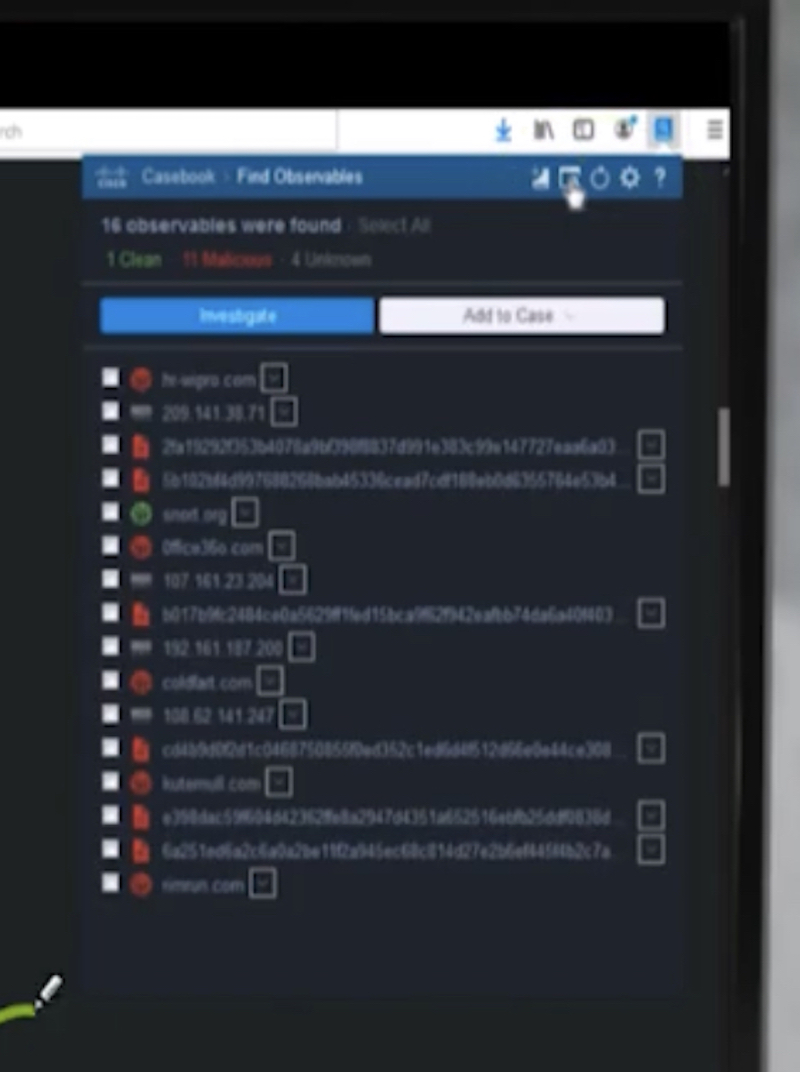

Cisco не просто так купила и развивает направление endpoint security – имея хорошие сетевые решения совместно с endpoint можно продавать «зонтичное/ZTP» решение для компаний по безопасности и иметь возможности сбора/анализа/управления угрозами из одного места (напр. Cisco Threat Response). Такой подход может сильно уменьшать скорость ответа на угрозы – напр. вместо опроса отдельных firewall team, endpoint team, агрегации/нормализации информации, мы сами видим всю необходимую информацию в dashboard.

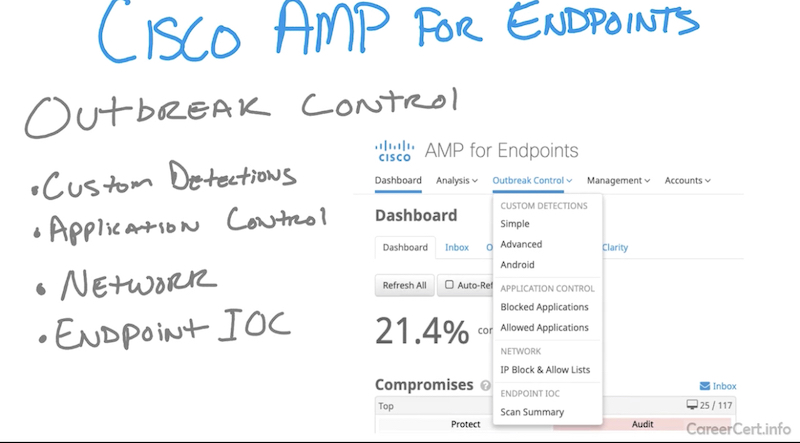

Outbreak control/custom detections/IOC

Обьекты, создаваемые в outbreak control, являются ключевыми при создании endpoint политик. outbreak control позволяет создать списки различных правил (custom detections) который кастомизирует AMP for endpoints в соответствии с потребностями организации. Можно посмотреть основные списки из консоли облака AMP перейдя в outbreak control меню. Меню предоставляет опции из следующих категорий:

-

- Custom detections

- Application control

- Network and endpoint IOC (indication of compromise)

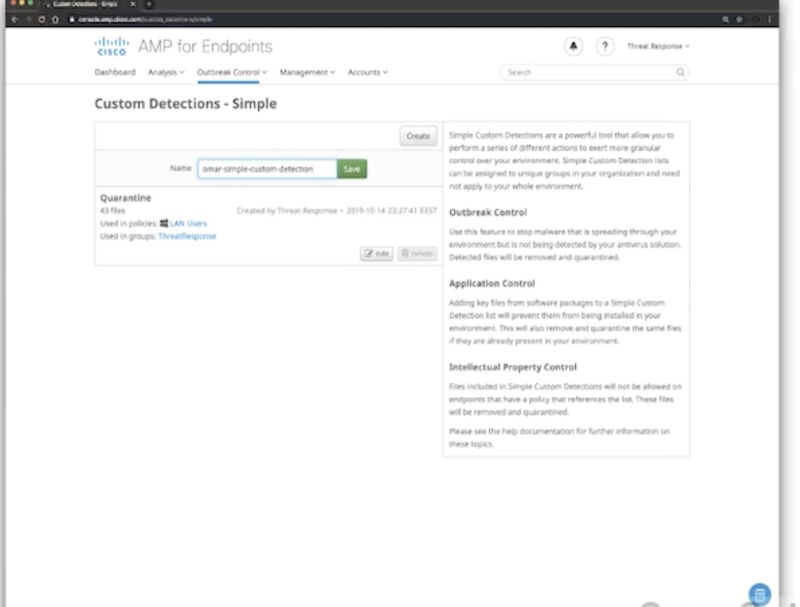

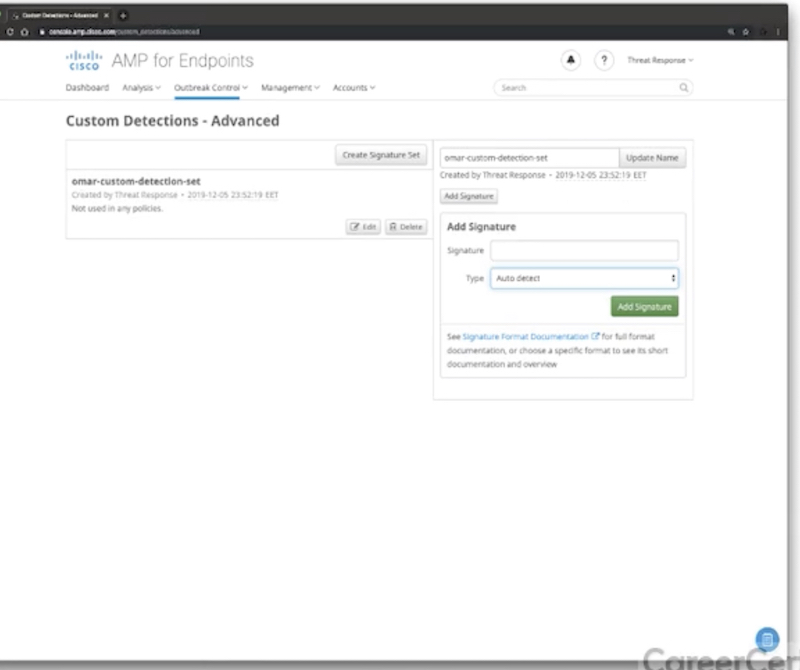

Custom detections

- Custom detections – о них можно думать как о настраиваемых самим пользователем blacklists на основе сигнатур/хешей. Используются для идентификации файлов, которые хочется обнаружить и отправить в карантин/заблокировать. После включения custom detection endpoint не только помещает в карантин подпадающие под правила файлы, но и любой другой amp agent, который видел этот файл до создания правила custom detection, может заблокировать (поместить в карантин) этот файл через ретроспективу (так же известен как cloud recall). Amp облако хранит аудит лог об изменениях custom detection списков.

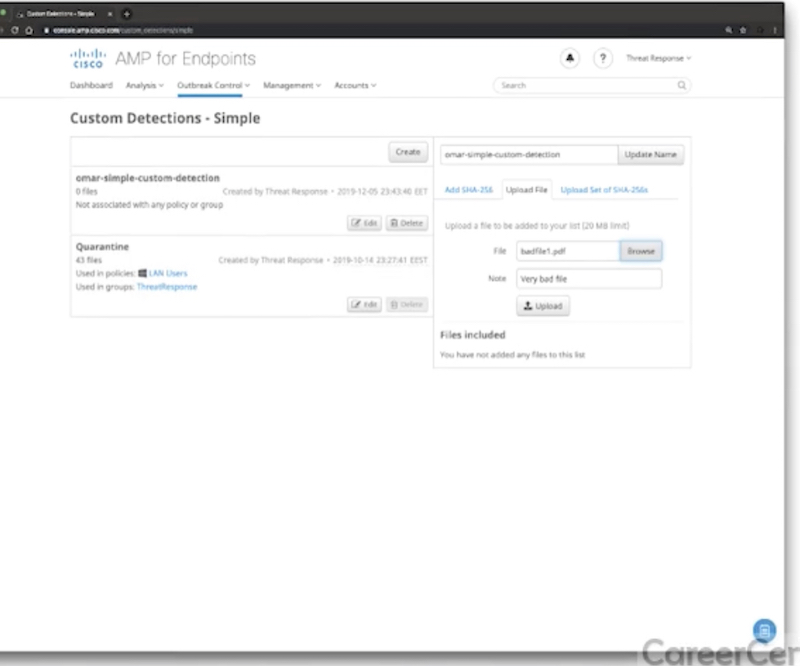

- simple custom detections позволяют вам добавить сигнатуры (по факту hash) файлов для обнаружения. Создание нового simple custome detection похоже на добавление новой записи в blacklist (плохой или не плохой файл на основе простейшей проверки hash файла) – вы определяете один или большее количество файлов, которые вы будете помещать в карантин на основе их hash sha256. Hash blacklist файла можно задать прямо в UI, либо можно залить файл в облако для определения его hash.

-

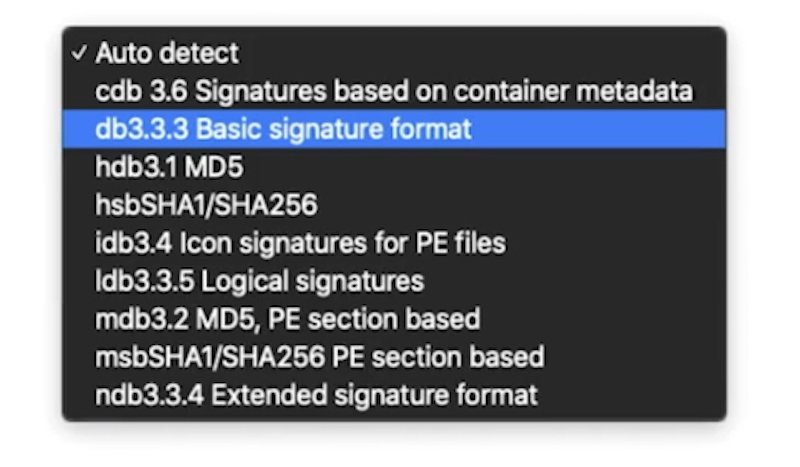

- advanced custom detections – больше похожи на традиционные антивирусные сигнатуры, включая ClamAV сигнатуры с огромным количеством типов сигнатур (при создании UI может определить автоматически тип): file based signatures, md5 signatures, md5 PE section based signatures, extended signatures formats with wildcards and regular expressions, logical signatures, icon signatures.

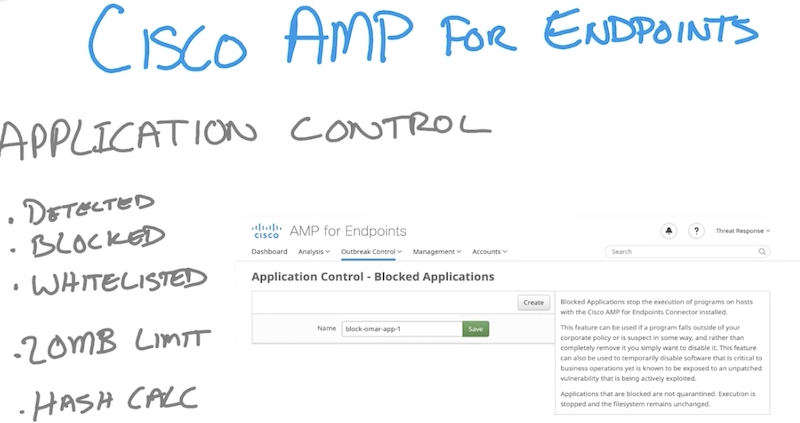

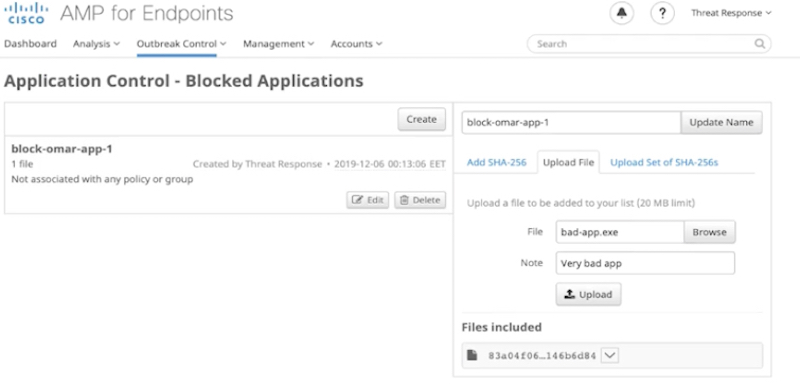

- application detection – как при работе с файлами приложения могут быть обнаружены, заблокированы или разрешены (detected, blocked, whitelisted). Как и с другими файлами AMP просто смотрит на hash sha256 приложения (игнорируя, соответственно, имя файла). Хеш можно задать в GUI или залить файл (один файл не более 20МБ) в AMP консоль для расчета hash им. Можно так же залить существующий список.

- android detection задается отдельно от MAC/Windows custom detection, он работает путем просмотра файлов apk (приложений). Для определения того, что мы блокируем, мы можем залить apk-файл через upload файлов или выбрав этот файл в amp console inventory list. Используется для двух основных функций – outbreak control (stop malware from spreading on mobile devices, при обнаружении malicious приложения пользователю предлагается удалить его), application control (можно запретить исполнение и запросить удаление файла пользователем, в том числе легитимных приложений).

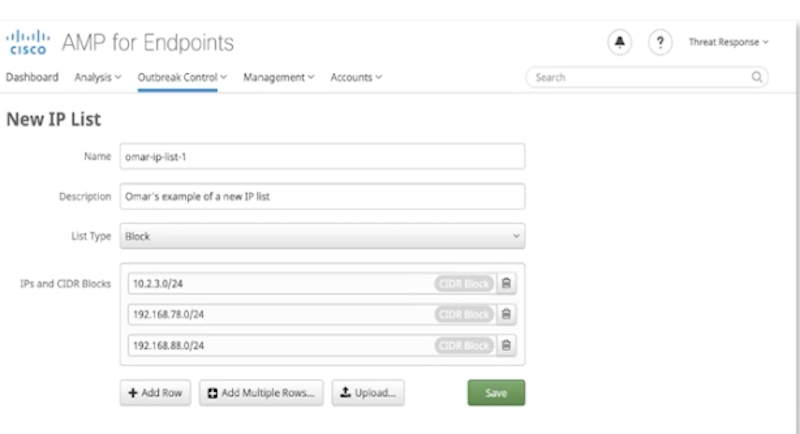

Endpoint ip blacklist/whitelist, device flow correlation

Device flow correlation (DFC) – функционал по выявлению или (зависит от настройки админа) блокировке подозрительных соединений. DFC могут использоваться совместно с white/black lists.

Endpoint позволяет настраивать IP Blacklists/Whitelists (allow list) соответствующими решениями по блокировке соединений на базе этих списков. Причем эти списки могут обогащаться как пользователем, так и security intelligence данными о malicious IP (можно использовать только свои списки, только cisco intelligence или комбинацию этих списков). Whitelist (allow list) списки не блокируются как по threat intelligence данным, так и функционалом DFC. Трафик к адресам Blacklist помечается меткой или блокируется (в зависимости от настройки). Списки white/black можно заполнить как через GUI задав IP/CIDR, так и передав в GUI файл. Можно так же в этих списках передать порты для блокировки или разрешения. После создания списка его редактирование возможно только путем загрузки файла и его модификации, не через GUI. При этом осуществляется аудит изменений данных списков.

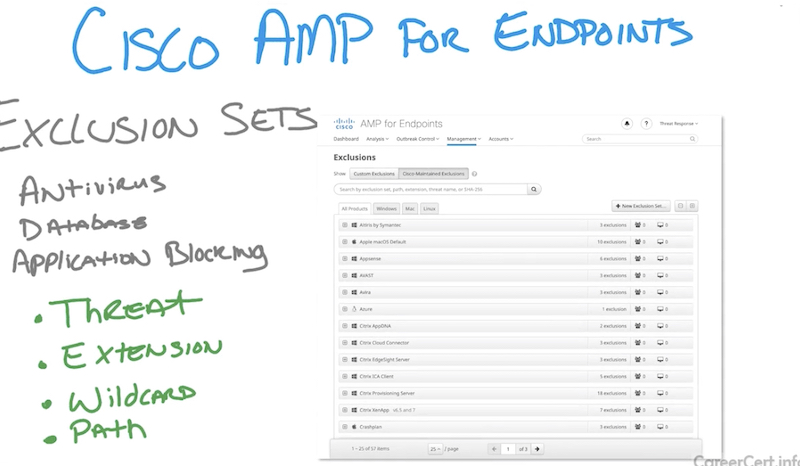

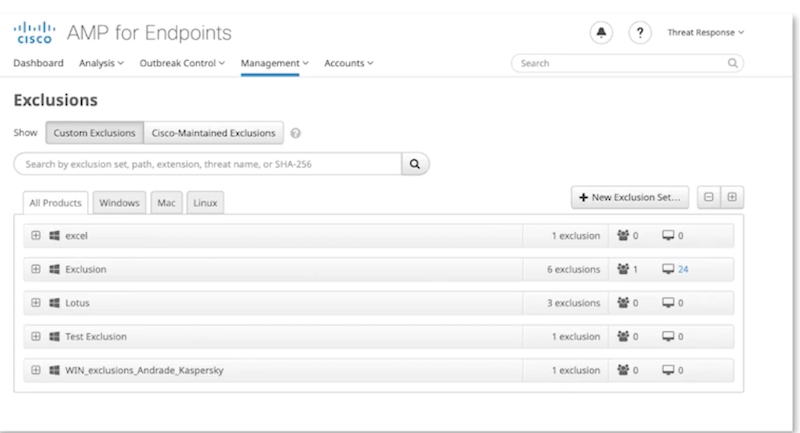

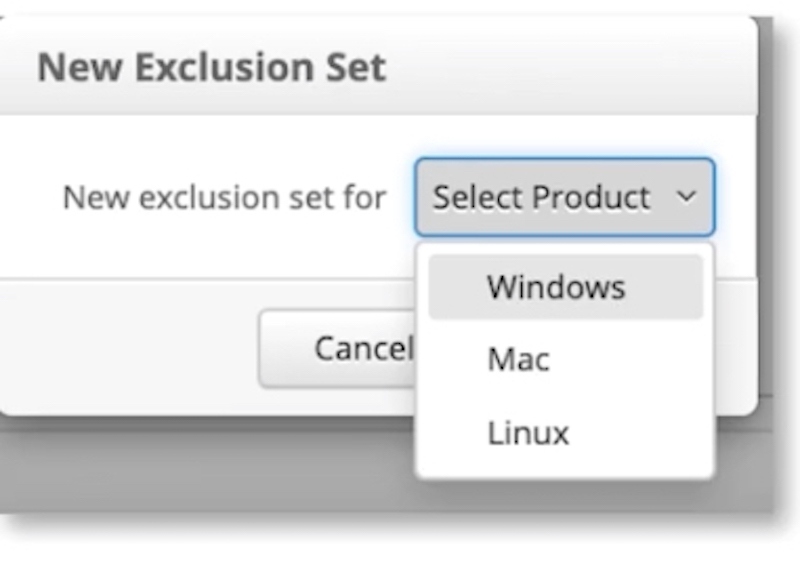

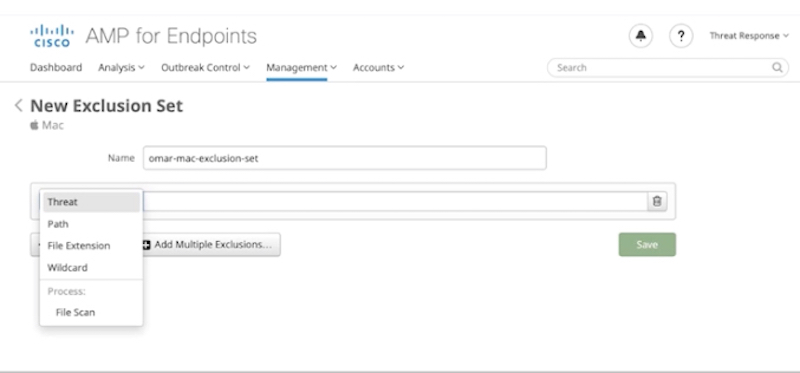

Exclusion sets

Exclusion set – набор исключений в виде директорий, приложений, расширений и даже непосредственно угроз, которые вы не хотите, чтобы AMP agent сканировал и выносил вердикт по ним.

Типы:

-

- Threat – исключение определенных угроз по их имени

- Extension – исключение файлов по их расширению

- Wildcard – исключает файлы или пути по wildcard пути

- Path – исключает файлы по заданному пути; для windows это могут быть constant special id list для путей

Их можно использовать для разрешения конфликтов с другими security продуктамич (исключения из анализа директорий антивирусов) или как workaround performance issues, добавив в исключения директории, которые включают файлы большого объема, которые часто перезаписываются (напр. базы данных). При задании исключения на папку все ее файлы исключаются из всех «движков» анализа – simple/advanced custom detection, application blocking.

Можно создавать свои исключения, но Cisco поддерживает и обновляет исключения в продукте сама для многих приложений (Cisco maintained exclusion в GUI, на первом скриншоте) для лучшей совместимости AMP for endpoint connector и антивирусными продуктами/другим сторонним софтом, эти исключения не могут быть удалены или модифицированы.

Можно посмотреть какие файлы и директории исключены для каких приложений. В этих исключениях можно искать по операционной системе, имени приложения, файлу, hash, имени угрозы.

Как и для всех других компонентов встроен аудит лог по изменениям exclusion sets, которые можно посмотреть.

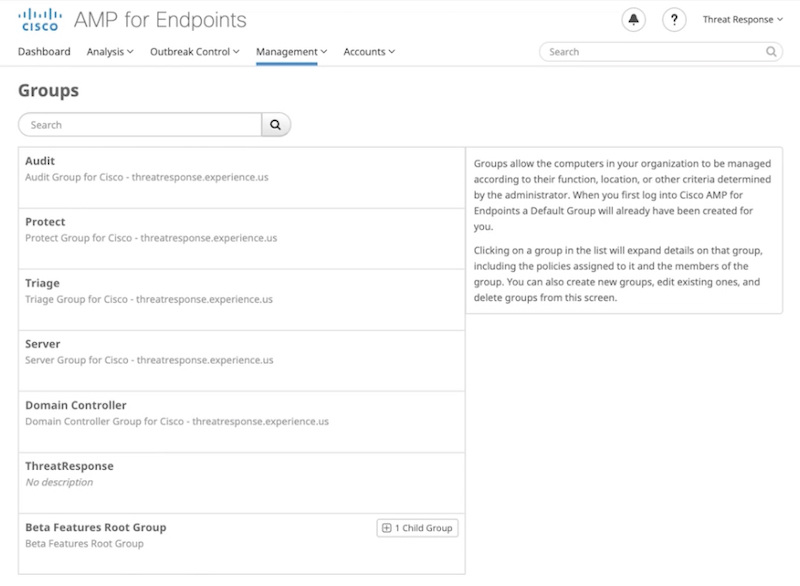

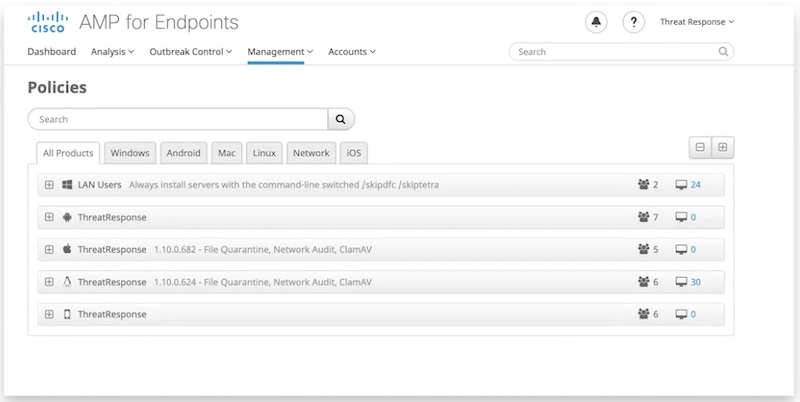

Policies

Для разных поддерживаемых платформ AMP for endpoints connector (windows, MAC, Linux, Android, iOS, Network) можно настроить разные политики. Политики применяются на конечные точки через принадлежность к группе (принадлежность к группе настраивает администратор на основе функции группы, местоположения или на основе другого критерия).

Сами группы создаются в AMP console.

Политика представляет собой набор правил outbreak controls (custom detections, white/black lists, app detections), exclusion sets. Политика влияет на поведение через определенные настройки на AMP for endpoints connector.

Endpoint собирает статистику по файлам и работе с ними

Статистика в облаке AMP предоставляется по двум основным историческим данным:

1) File trajectory – какие файлы видел endpoint

2) Device trajectory – какие действия файлы производили на endpoint

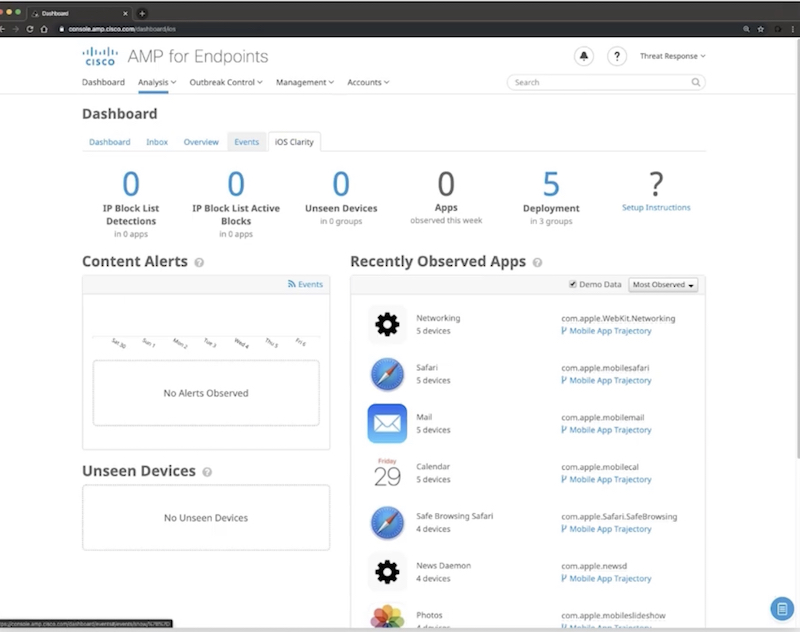

amp for endpoints dashboards/reporting

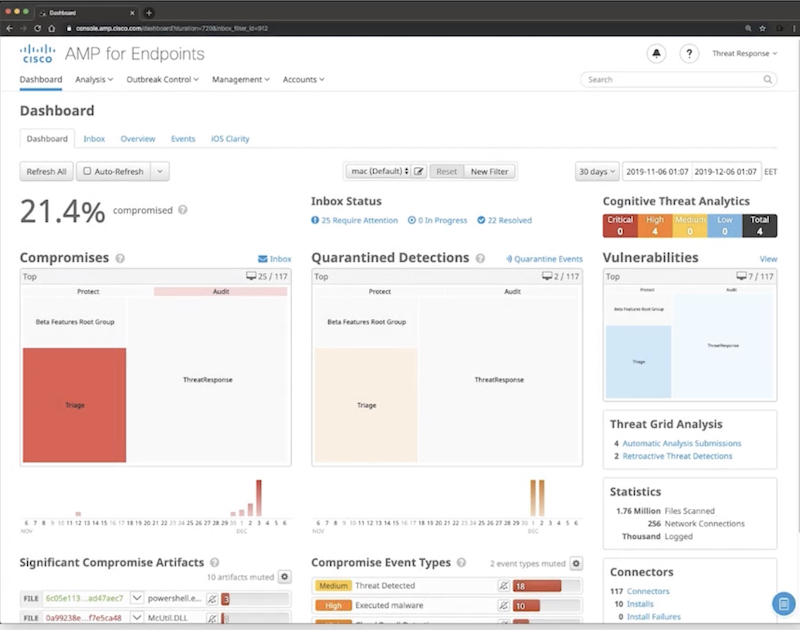

Продукт включает в себя набор различных dashboard, которые полезны для понимания того, что происходит на endpoints.

-

- main dashboard показывает threat activity в вашей организации за последние 30 дней и процент компроментированных endpoints. Можно отфильтровать по платформе, диапазону дат и другим атрибутам dashboards.

-

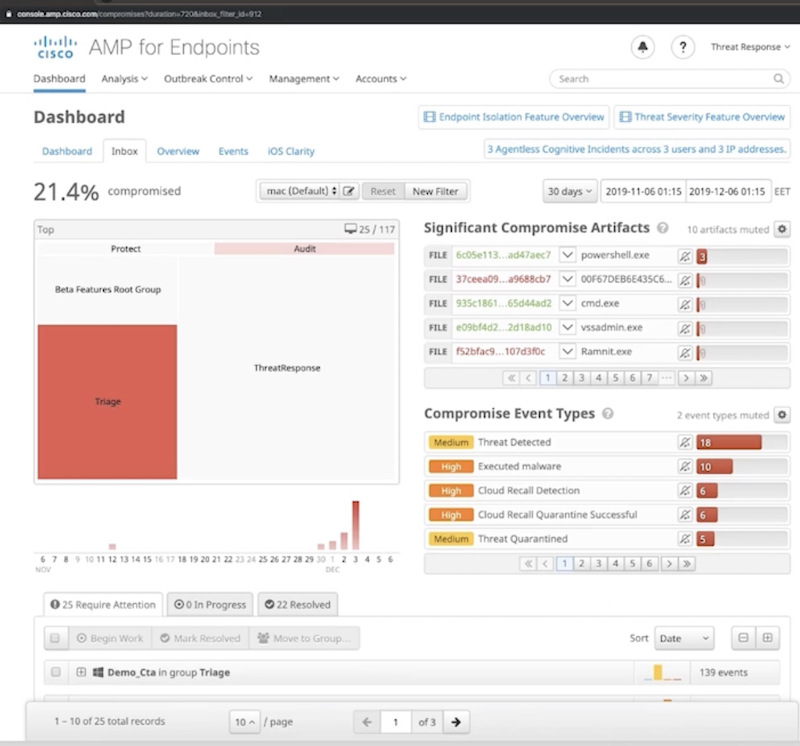

- inbox report – инструмент, который позволяет тебе видеть скомпроментированные endpoints в твоей организации и отслеживать статусы компроментаций, которые требуют ручное вмешательство для разрешения проблемы/инцидента (можно отфильтровать компьютеры в репорте по ряду вещей – дата и время, группы, инцидент, уровень инцидента, затронутые хосты, sha256 checksum и проч.)

-

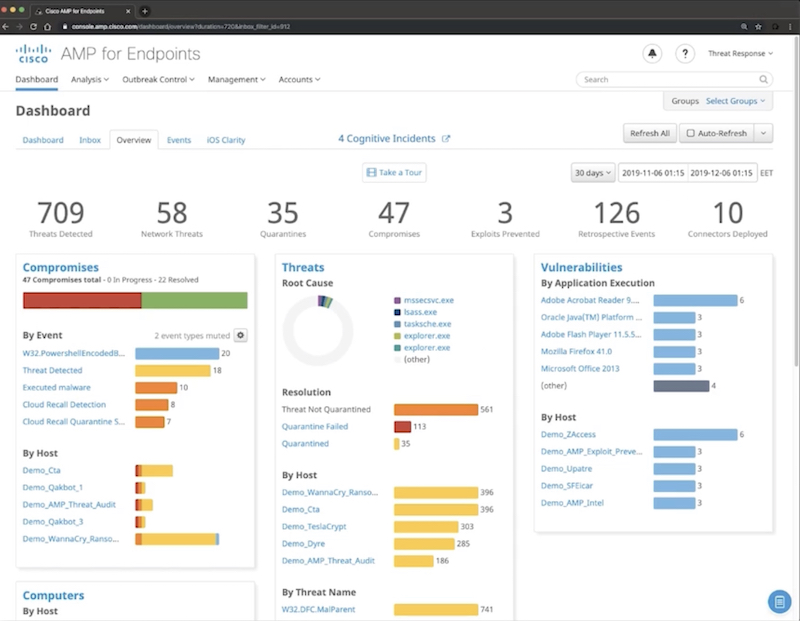

- overview dashboard – показывает статус вашей компании (среды, environment) и выделяет недавние угрозы и malicious активность в amp for endpoints deployment. Можно нажать на заголовок каждой секции для перехода в соответствующую информацию страницу с большей детализацией информации.

-

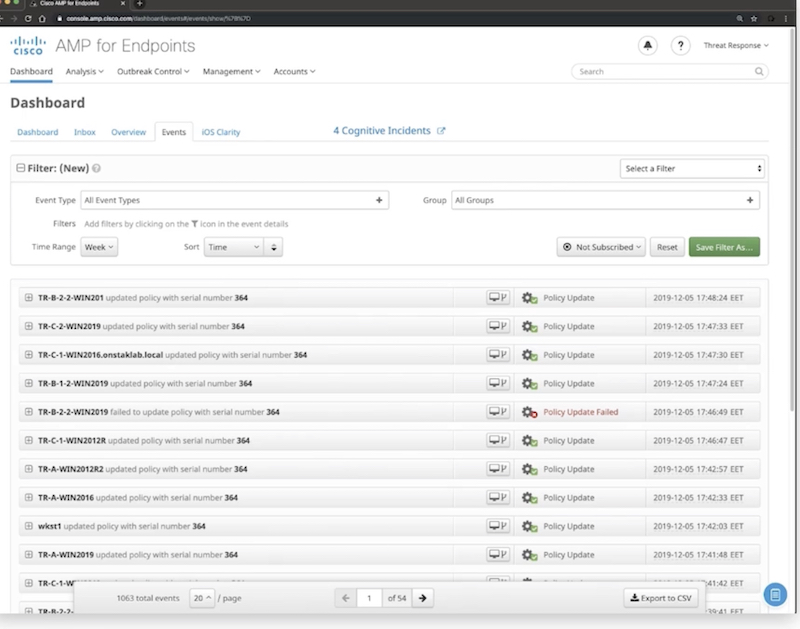

- events dashboard – показывает в сыром виде самые последние угрозы в вашем amp for endpoints deployment

-

- iOS clarity dashboard – если вы объединили ваш Cisco Meraki SM или другой MDM (mobile device management) с AMP, то эта страница покажет summary активность, собираемую MDM с разных устройств (подробнее о MDM ниже)

- список самых последних открываемых приложений на ваших управляемых мобильных устройствах

- список устройств, которые не отправляли данные в MDM более 7 дней

- iOS clarity dashboard – если вы объединили ваш Cisco Meraki SM или другой MDM (mobile device management) с AMP, то эта страница покажет summary активность, собираемую MDM с разных устройств (подробнее о MDM ниже)

MDM

Примеры решений:

- Intune от Microsoft. Вкратце это облачная служба для управления мобильными устройствами на базе Windows, iOS, Android а так же компьютерами c ОС Windows.

- JAMF

- Cisco Meraki SM

MDM решение обеспечивает:

-

- консистентность настройки на всем зоопарке различных устройств (напр. планшеты и телефоны),

- консистентность установленного ПО и политик на устройствах

- MDM так же имеет функционал по централизованному обновлению политик, ОС и приложений (patch provisioning) на управляемых устройствах, что позволяет быстро закрывать уязвимости и отвечать на другие угрозы

- можно так же мониторить и отслеживать location, status, activity, jailbreak detection и прочие вещи с мобильных устройств

- MDM так же позволяет удаленно диагностировать и трублшутить мобильные устройства