- Популярные WAF международные

-

- Imperva WAF

- Radware AppWall

- Akamai Kona Site Defender

- Akamai Web Protection

- F5 Advanced WAF

- FortiWeb WAF

- Barracuda WAF

- Популярные WAF РФ

- Nemesida WAF

- Вебмониторэкс

- PT AF (Application Firewall)

- Про Network: Proxy (direct/redirection, transparent) отдельная статья.

Основные подходы к защите веб-сайтов

1. Контроль кода / безопасная разработка / тестирования

2. WAF

3. RASP

4. Ограничения доступа

https://github.com/nemesida-waf/waf-bypass

WAF Bypass Tool – инструмент с открытым исходным кодом, позволяющий проверить WAF на ложные срабатывания и пропуски, используя предустановленный и изменяемый набор полезных нагрузок. Доступен в виде Python-скриптов и Docker-контейнера.

Продукты:

-

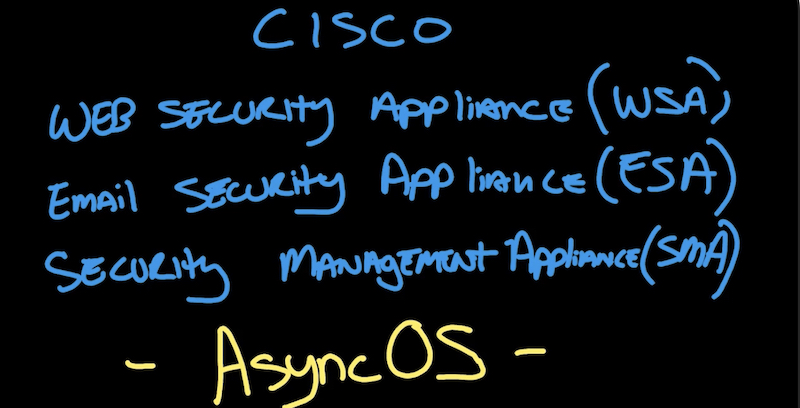

- Cisco WSA – Web Security Appliance (WAF)

- Cisco WSA S195 Web Security Appliance (WSA-S195-K9) – 9k долларов (GPL)

- Cisco ESA – Email Security Appliance

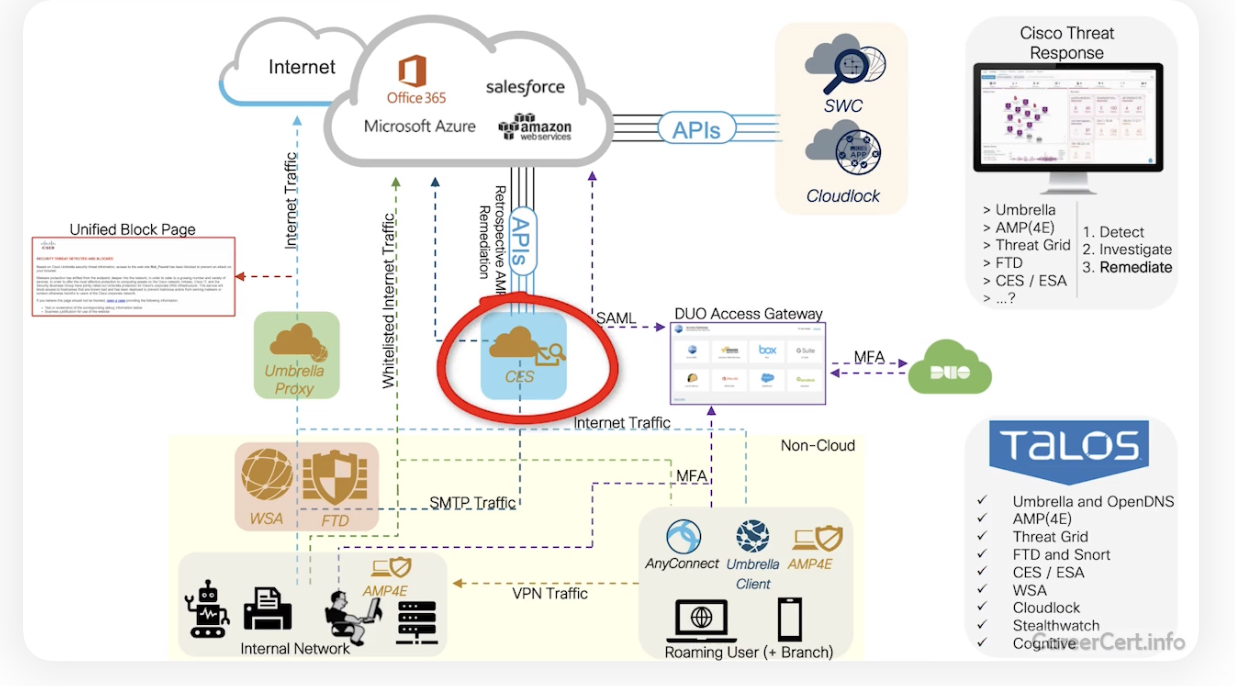

- Cisco CES – Cloud Email Security

- Cisco SMA – Security Management Appliance для центрадизованного управления и репортов несколькими ESA/WSA, упрощение compliance monitoring/consistent policy enforcement.

- Cisco WSA – Web Security Appliance (WAF)

Продукты Cisco ESA/CES, WSA и SMA – ранее продукты отдельной компании IronPort, купленной Cisco. После покупки продукты были интегрированы с продуктами Cisco, такими как AMP и получение информации из Talos.

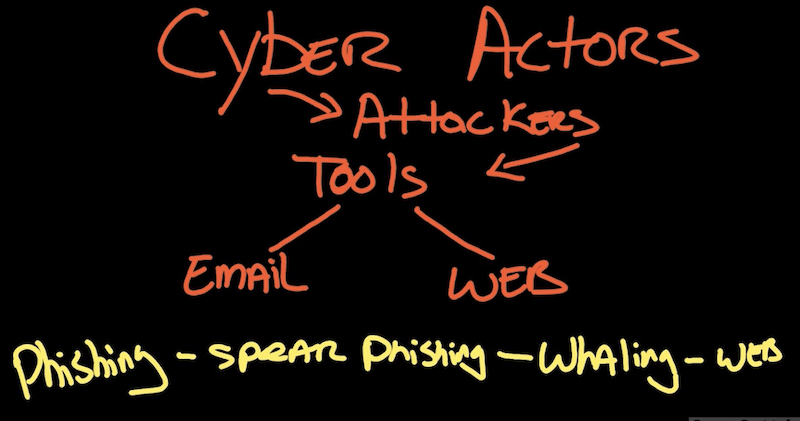

Атакующие используют email и web как два основных вектора атак, потому что именно они чаще всего используются в enterprise сотрудниками для повседневной работы. Продукты IronPort ориентированы на защиту email и web транзакций.

Все продукты IronPort (Cisco ESA/CES, WSA) основаны на AsyncOS, который по сути своей есть перепиленный FreeBSD. FreeBSD перепилен для увеличения производительности/масштабируемости устройства – к примеру, для поддержки тысяч соединений в минуту. Используется высокопроизводительная файловая система, оптимизированная асинхронная обработка web/email транзакций. Нет пользователя в Unix shell, настраивать устройство нужно через GUI – web admin portal или web gui или fully scriptable CLI.

Cisco имеет партнерство с McAfee, Sophos для анализа их движками mail (ESA)/web (WSA) трафика на наличие вирусов (network antivirus scanning) внутри соответствующих продуктов.

Cisco WSA – Web Security Appliance

- Аналоги WSA:

- Blue Coat SG

- Squid

Cisco WSA – решение on-premise, может быть в виде VM или физического устройства (так же как и ESA). Для cloud based web proxy может использоваться Cisco Umbrella SIG.

Cisco WSA поддерживает оба основных режима деплоя proxy – transparent и direct/redirection.

-

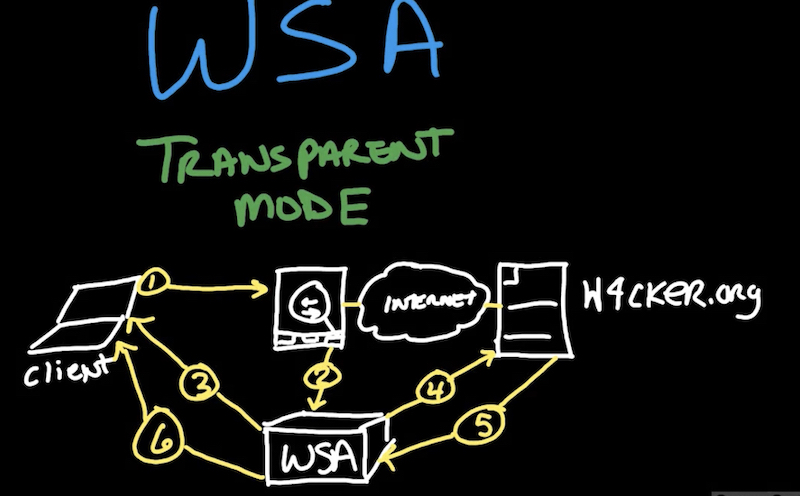

- Transparent mode – клиент отдельно никак не настраивается и не знает о существовании Web Proxy и отправляет запросы (с точки зрения клиента) непосредственно на ресурс, а не на proxy. Трафик передается через WSA за счет перенаправления трафика сетевыми устройствами (PBR, WCCP). WCCP (Web Cache Communication Protocol) имеет преимущество в сравнении с PBR (Policy Based Routing) т.к. позволяет легче реализовать отказоустойчивость и балансировку нагрузки/сервисов при перенаправлении, но многие организации используют PBR + ACL. Передача клиентского трафика с использованием transparent proxy:

- 1 – клиент инициирует до запрашиваемого ресурса (напр. h4cker.org)

- 2 – Cisco ASA перенаправляет запрос на Cisco WSA с использованием WCCP

- 3 – Cisco WSA проверяет запрос и отвечает клиенту (редиректит на block page) в случае, если запрос нарушает политику или движок по безопасности WSA метит его опасным

- 4 – Cisco WSA инициирует новое соединение до ресурса (h4cker.org)

- 5 – ресурс отвечает Cisco WSA

- 6 – Cisco WSA передает ответ ресурса клиенту в случае, если в ходе проверки контента не выявлено опасного или неразрешенного контента

- Transparent mode – клиент отдельно никак не настраивается и не знает о существовании Web Proxy и отправляет запросы (с точки зрения клиента) непосредственно на ресурс, а не на proxy. Трафик передается через WSA за счет перенаправления трафика сетевыми устройствами (PBR, WCCP). WCCP (Web Cache Communication Protocol) имеет преимущество в сравнении с PBR (Policy Based Routing) т.к. позволяет легче реализовать отказоустойчивость и балансировку нагрузки/сервисов при перенаправлении, но многие организации используют PBR + ACL. Передача клиентского трафика с использованием transparent proxy:

-

- Redirection – режим классического WEB прокси, который требует настройку клиента через PAK files. Для балансировки нагрузки может использоваться конфиг PAK files и/или load balancers.

Cisco ESA – email security appliance

Cisco ESA – Email Security Appliance. Это решение on-premise, может быть в виде VM или физического устройства. Есть так же решение cloud base – Cloud Email Security (CES). Оба решения, в том числе за счет многоуровневого подхода к защите, предоставляют защиту от большого количества email/social engineering атак – ransomeware, fishing (в том числе spear fishing), whaling, business email compromise, и так далее.

работа Cisco ESA

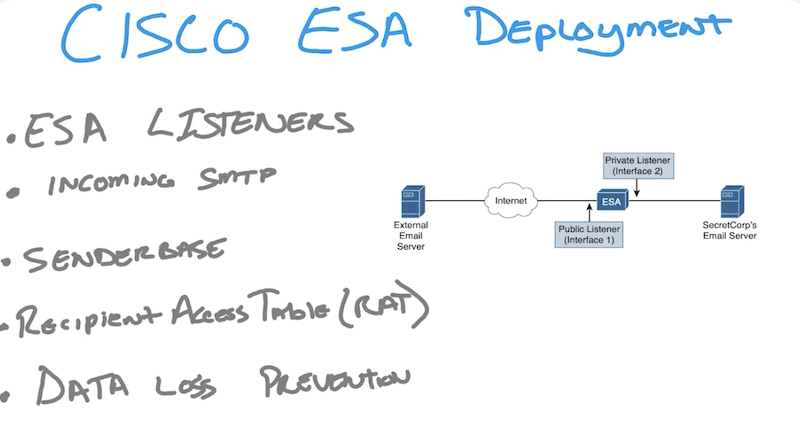

Cisco ESA использует listeners (внутренние обработчики) для приема входящих smtp connection requests как с внешней сети (public listeners), так и с внутренней (private listeners).

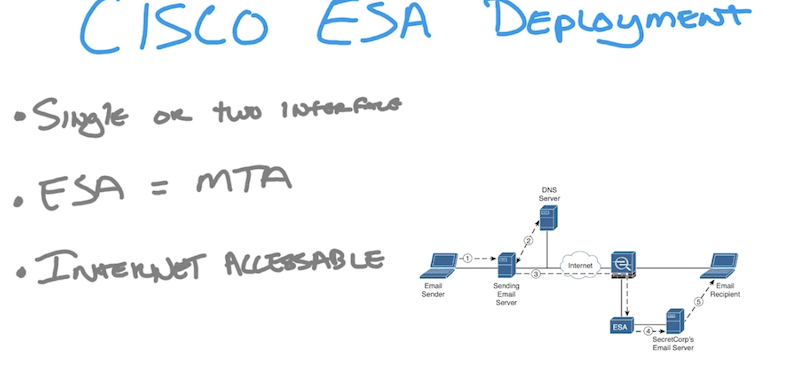

Cisco ESA ставится на периметр сети между интернетом и корпоративной сетью. Через него (MTA) проходят все сообщения из внешней сети во внутреннюю и из внутренней во внешнюю. Для передачи почты используется SMTP.

-

- Cisco ESA является первым хопом для mail сообщений (MTA, подробнее в статье про базовую работу почты).

- Cisco ESA должен быть доступен из интернета (иметь публичный адрес) и резолвиться из публичной DNS записи MX для домена т.е. быть первым хопом mail инфраструктуры организации для внешней сети

- Cisco ESA может быть задеплоен с одним (mail on a stick) или двумя интерфейсами. При конфигурации с двумя интерфейсами один смотрит во внутреннюю сеть (энтерпрайз), второй во внешнюю (интернет).

https://internet-lab.ru/cisco_esa_c190_add_domain

Cisco ESA deployment is designed to be as easy as possible. It is deployed into the existing mail delivery chain as a Mail Transfer Agent (MTA). The appliance will be the destination of email for the organization; as such, the public MX records (the DNS record that defines where to send mail) must eventually point to the public IP address of Cisco ESA.

https://www.cisco.com/c/dam/en/us/td/docs/solutions/CVD/Aug2014/CVD-EmailSecurityUsingCiscoESADesignGuide-AUG14.pdf

Пример обработки сообщений из Интернета:

-

- Внешний отправитель пытается отправить сообщение в корпоративную сеть под защитой Cisco ESA, Email client отправляет сообщение своему почтовому серверу для отправки

- Сервер резолвит через DNS запись MX для домена получателя письма и резолвит этот Hostname в ip адрес MTA получателя в виде Cisco ESA

- Сервер создает SMTP связь с MTA получателя и отправляет email

- Cisco ESA инспектирует email транзакцию/сообщение и отправляет его внутреннему серверу только если оно соответствует настроенным политикам (спам, вирусы, fishing и проч.)

- Получатель забирает письмо с почтового сервера с использованием IMAP или POP3

Фичи Cisco esa

Recipient Access Table (RAT) – термин Cisco ESA, список, который определяет, какие получатели разрешены для входящих (для внутренней сети) сообщений из внешней сети (Интернета) на public listener.

Cisco ESA имеет DLP фичу для защиты от утечек из внутренней сети во внешнюю (исходящая из компании почта). Настраивается через политику DLP, в которой описываются что могут и не могут пользователи передавать во внешнюю сеть (Интернет).

Cisco ESA mail policy – набор правил, которые определяют тип опасного содержимого, которое не должно выходить из сети или попадать в нее.

-

- Marketing messages

- Spam

- Gray mail

- Malware

- Ransomeware

- Phishing

- Whaling

- DLP

- PII

Cisco (ранее IronPort) SenderBase – репутационный сервис, который позволяет обрабатывать входящие письма с политиками на основе доверия/репутации sender. Диапазон значений репутации от -10 до +10.(аналог cisco Umbrella SIG), только «серые» отправителя подпадают под контентную обработку:

-

- Когда приходит сообщение от явно надежного источника, оно не анализируется на контент

- Когда приходи сообщение от явно недоверенного источника, оно блокируется

- Когда рейтинг не однозначен – анализируется (антиспам, антивирус и проч)

Cisco ESA использует outbreak filter – обеспечивают dynamic/delay карантин, включены по умолчанию. Письмо попадает в карантин для детальной инспекции, например, антивирусом. Outbreak filters обеспечивают высокий уровень детектирования угроз в сравнении со стандартными подходами – в среднем они на 8 часов быстрее обнаруживают zero day вторжения в сравнении с «просто антивирусом». Outbreak filters имеют кучу фильтров (сканеров):

-

- Эвристический

- Сигнатурный

- Hash based

- Human element

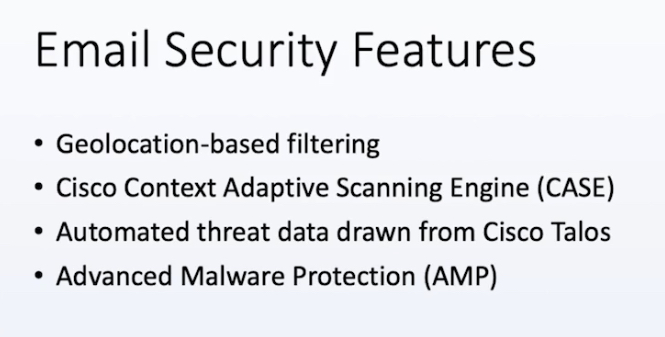

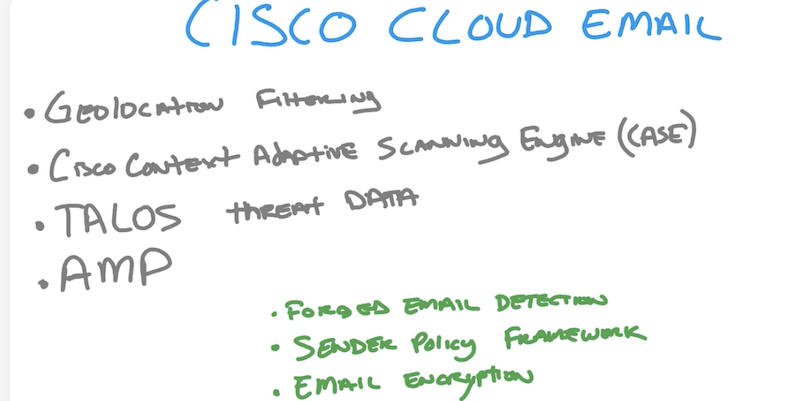

ESA/CES поддерживается большое количество фич:

-

- Geolocation based filtering

- Cisco Context Adaptive Scanning Engine (CASE)

- Automated threat data drawn from Cisco Talos (threat intelligence)

- Advanced Malware Protection (AMP) – предоставляет глобальную видимость и реализует защиту от url based атак для продукта ESA путем realtime анализа url линков в письмах

- Forged email protection (FED) – используется для обнаружения spear fishing атак путем анализа полей smtp сообщения, включая поля «reply to», «from”.

- Sender policy framework (SPF)

- Sender authentication and domain keys идентифицируемая почта

- DKIM (domain keys identified mail),

- DMARC (domain based message authentication reporting and conformance) для аутентификации домена

- Email encryption – cisco email security поддерживает advanced encryption key сервисы для управления email recipient registration, authentication и ключи шифрования на-пользователя и на-сообщение (per message, per recepient)

- Email security gateway так же предоставляет compliance и security officers контроль и видимость того, как sensitive данные обрабатываются

- Cisco cloud based email security решение поддерживает настраиваемые dashboards для оценки информации о

- Зашифрованном email трафике

- Топ sensers/receivers

- Методы доставки

- Cisco cloud based email security поддерживает SMIME – secure multipurpose email extensions, что является основанным на стандарте методом для приема и отправки secure verified email messages. Smime использует пару ключей публичный-приватный для шифрования и подписи email сообщений.

Cisco Context Adaptive Scanning Engine (CASE) – which basically leverages hundreds or thousands adaptive attributes that actually tuned automatically based on real time analysis of cyber treats by Cisco.

Automated threat data drawn from Cisco Talos – Cisco Talos also publish real time outbreak rules to evaluate every single message and assign unique threat level.