Network Admission/Access Control (NAC) – the NAC solution implements security control over access users to provide end-to-end security. The solution allows only authorized users and secure terminals to access the network, isolates unauthorized and insecure users and terminals, or allows only authorized users and terminals to access limited resources.

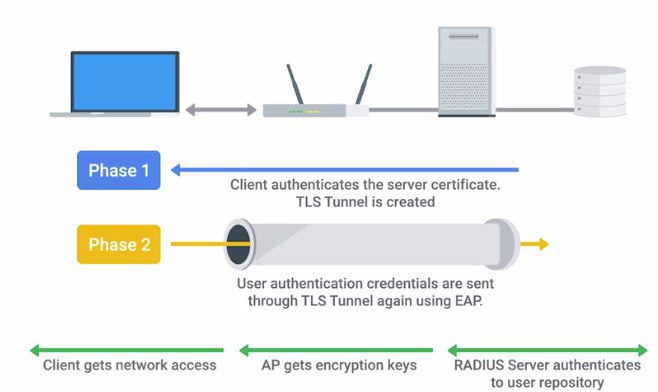

802.1x – IEEE стандарт использующий EAP (Extensible Authentication Protocol). Поэтому часто называется EAP over LAN (EAPOL). Не защищает от подслушивания, для этого надо использовать PEAP (Protected EAP), EAP-TLS или MACsec (802.11ae). Изначально придуман для Ethernet, но поддерживает и другие типы среды (Wi-Fi, fiber). EAP по своей природе поддерживает огромное количество разных методов аутентификации, один из самых часто используемых в 802.1x является EAP-TLS. EAP-TLS предоставляет mutual authentication (cleint & server). Часто используется в enterprise WLAN.

The client and server both present digital certificates, which allows both sides to authenticate the other, providing mutual authentication.

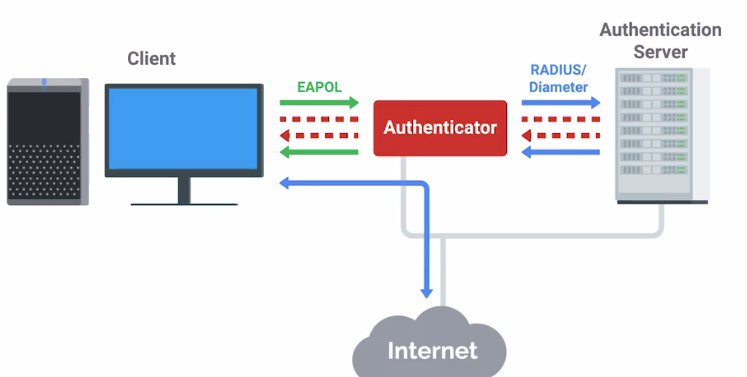

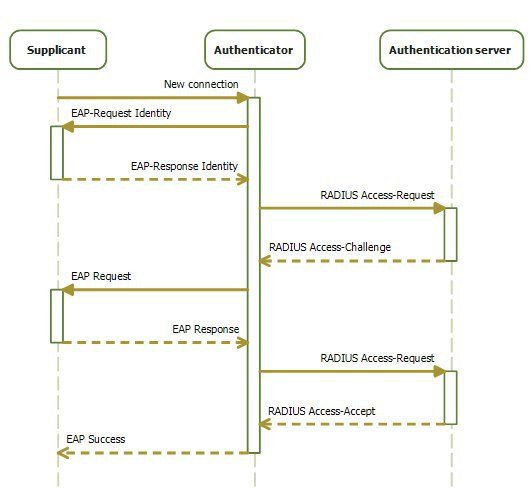

Схема работы 802.1x похожа на схему работы обычного RADIUS – клиент (EAP supplicant) взаимодействует с сервером через relay (switch/AP). Relay на основе ответа сервера предоставляет доступ. При этом relay взаимодействует с клиентом по 802.1x (и для клиента является по сути сервером), а с сервером аутентификации по RADIUS. При аутентификации могут использоваться сертификаты (софтовый или даже ключи в TPM), пароль (ISP), сертификат + пароль, токен и все что угодно.

Режимы 802.1x

В зависимости от режима 802.1x может или не пропускать ничего кроме EAPoL до аутентификации (close mode) или может пропускать заданный трафик напр. DHCP, ARP, DNS, etc (low-impact-mode).

https://community.cisco.com/t5/switching/802-1x-and-dhcp/td-p/2540067 802.1X and DHCP In closed mode you are right, the PC won't get an IP-address until the authentication was successfull. Even more, the PC won't have any communication other than EAPoL. But the communication between Supplicant and Authenticator is using EAPoL and is not based on IP. Even if the PC doesn't have an IP address, the authentication can be done. In low-impact-mode you don't follow the "all or nothing" approach. Instead You typically allow DHCP and DNS (and optionally some other protocols like icmp/echo) to flow without authentication. So there won't be a timeout for the DHCP-process on the PC if authentication takes too long. And after the user and/or PC authenticates, the access-rights are extended to what the user/PC needs.

Настройка на Cisco catalyst

Хорошая статья с практическим описанием почему нужна каждая команда (mab, multi-auth, multi-domain, timers, wol, etc).