- Все статьи про VPN

- Базовая теория

- DMVPN

- L2VPN

- Remote Access VPN

- IPsec VPN и множественные его реализации, site-to-site VPN (эта статья)

- Пример практической настройки IPSec

- ЦБ спокойно может написать ГОСТ и сама использовать при это cisco anyconnect (мнение из чата NGFW)

Расчет накладных расходов ГОСТ VPN ViPNet, Kontinent, S-Terra от Александра Веселова (Солар). А это статья к расчету.

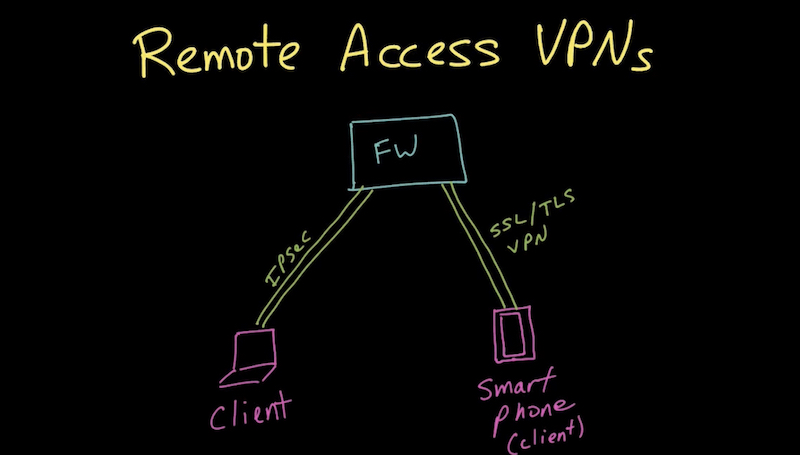

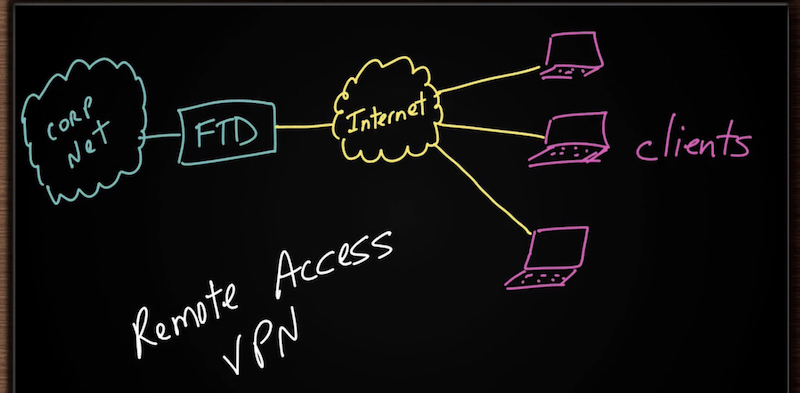

Для remote access VPN может использоваться как IPSec, так и SSL/TLS VPN. Вообще в контексте remote access доступа есть не только VPN решения:

-

- VPN

- Bastion Host

- Проприетарные

-

- плюсы в том, что

- каждый из перечисленных ниже не требует внешний адрес или открытый порт на сервере

- можно реализовать контроль/политики доступа (к каким машинам можно предоставить доступ каким пользователям)

- зачастую реализована поддержка аутентификации на основе корпоративной учетной записи; в отличии от VPN (напр. OpenVPN поддерживает из коробки, а Wireguard нет)

- примеры решений

- TeamViewer/etc

- Cloudflare Tunnel – в том числе с защитой от DDoS

- Twingate

- плюсы в том, что

-

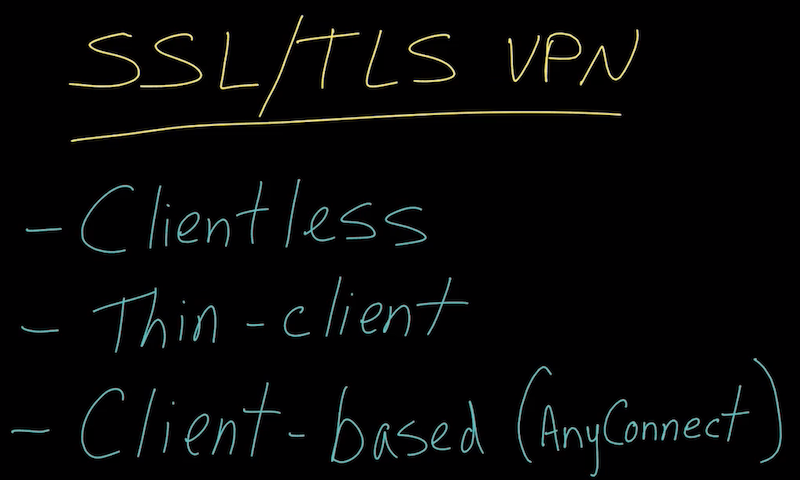

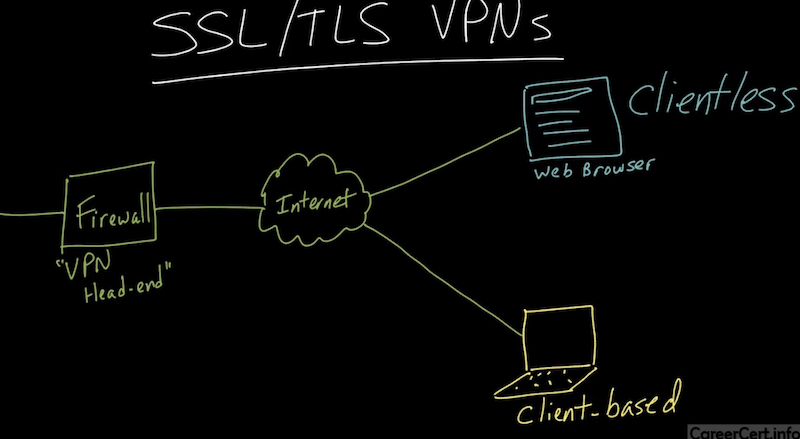

SSL/TLS VPN бывает трех типов:

-

-

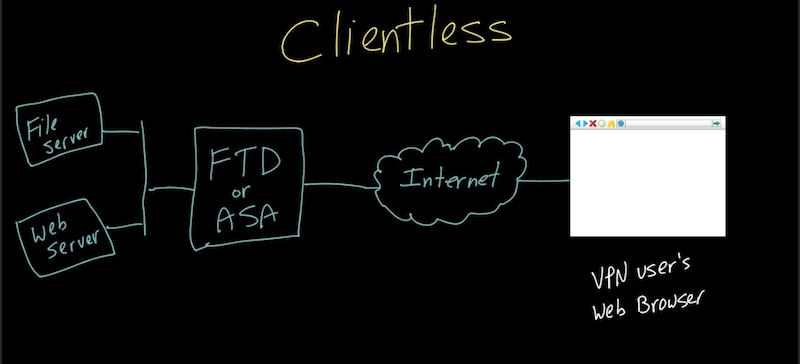

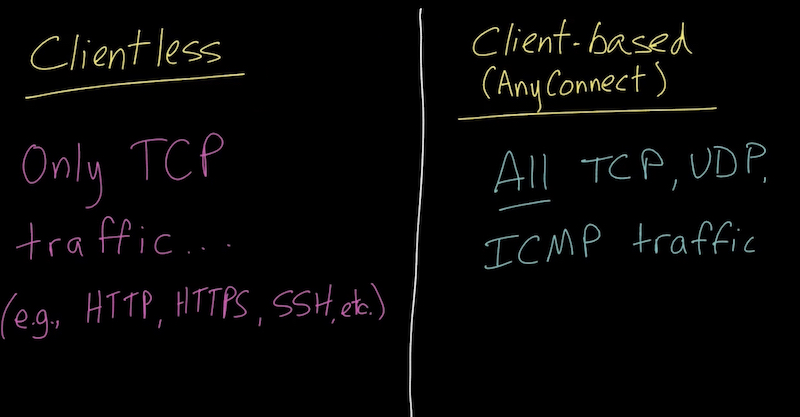

Clientless – с использованием web браузера (поддерживается и Cisco ASA и Cisco FTD и CheckPoint в виде SSL network extender), без установки доп. софта, обычно (так же как и thin client) ограничен по функционалу и зачастую по протоколам (напр. в случае Cisco через туннели clientless/thin-client передается только tcp трафик – напр. web трафик, ssh, трафик windows файловых share)

-

Thin-client – ставится небольшое приложение (напр. в случае Cisco это устанавливаемый java-based applet), которое несет в себе функции vpn client

-

Client-based – с использованием отдельного приложения/агента (напр. устанавливаемого anyconnect или приложения ОС), весь трафик может передаваться в туннель (TCP, UDP, ICMP).

-

IPSec IKEv2, SSL/TLS VPN поддерживаются как Cisco ASA, так и Cisco FTD, но Cisco ASA имеет более богатый функционал в контексте VPN. Во многих крупных компаниях ASA ставится для VPN, а FTD для работы как firewall (NGFW).

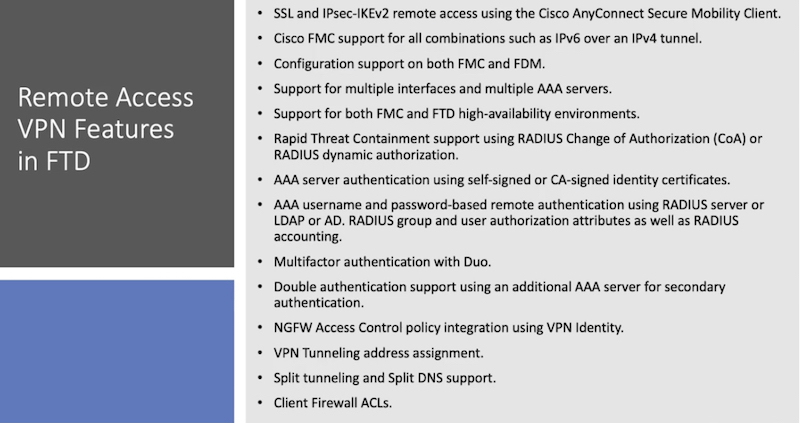

При этом список поддерживаемых фич для remote access на FTD сейчас довольно богатый.

-

-

SSL/TLS, IPsec IKEv2 как протоколы для remote acces VPN

-

IPv6 over IPv4

-

Конфиг через FMC/FTD

-

Разные интерфейсы и AAA сервера

-

FMC/FTD high availability

-

Radius CoA, radius dynamic authorization (rapid threat containment)

-

AAA server authentication using self-signed or CA-signed identity certificates

-

Usernamе/password based remote authentication using RADIUS server or LDAP or AD

-

Integration with MFA with Cisco DUO

-

Double authentication support using additional AAA server for secondary authentication

-

NGFW access control policy integration using VPN identity in order for you to apply very granular policies to VPN clients

-

VPN split tunneling and split DNS

-

Client firewall ACL

-

При выборе конкретного решения (FTD/ASA), (IPSec/SSL), clientless/thin/full client нужно смотреть потребности компании – напр.

-

- как будут подключаться пользователи и с каких устройств (напр. с публично доступных ПК),

- какие пользователи (напр. топ менеджмент, администраторы, бухгалтера и проч могут требовать разные политики),

- какие приложения будут использовать (напр. поддержка UDP),

- какая нагрузка (особенно количество одновременных пользователей на head end device),

- необходимость резервирования и балансировка нагрузки (одного девайса недостаточно),

- куда лучше поставить head end VPN device (если за firewall, то не забываем разрешить порты для подключения к устройству),

- какая требуется аутентификация (достаточно локальной или нужна централизованная RADIUS/AD/LDAP, поддержка токенов RSA securID/других, SAML SSO; интеграция с Cisco DUO, Cisco ISE),

- специфика типо – необходимость port forwarding для host mapping (требуется admin privileges на клиентском ПК) и проч.

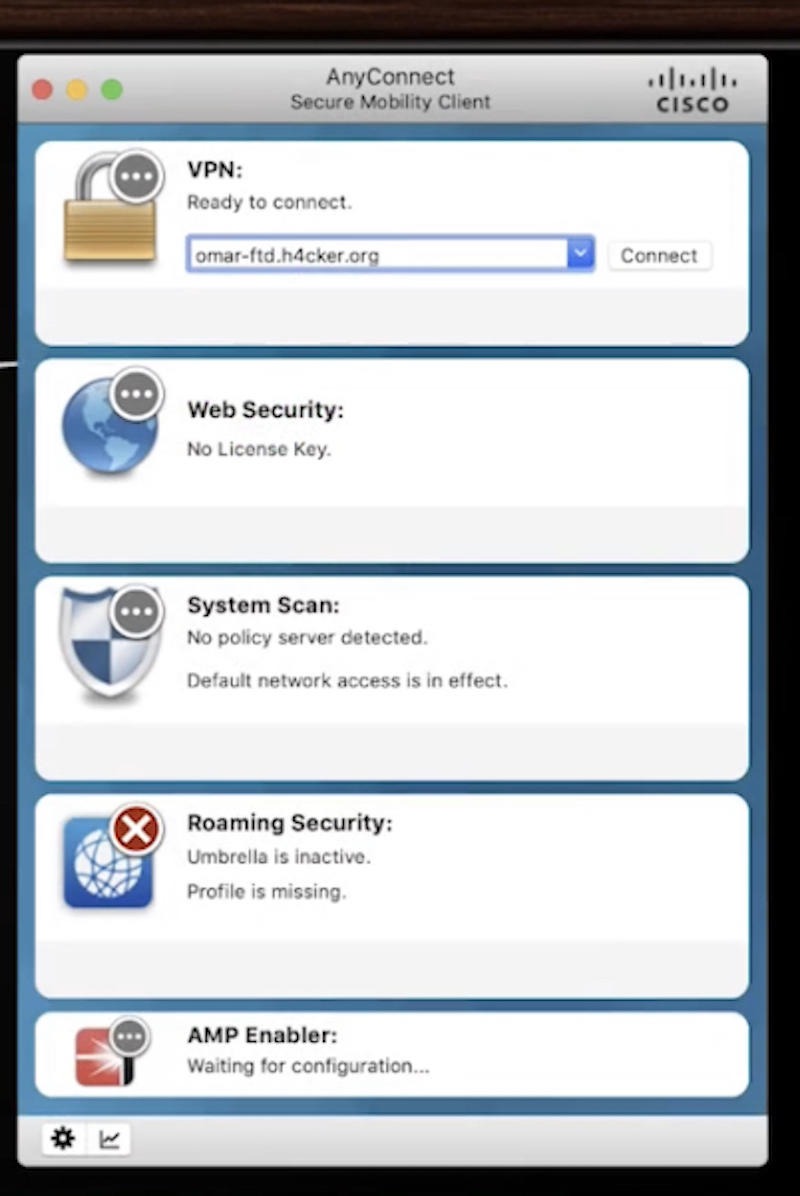

Cisco AnyConnect Client

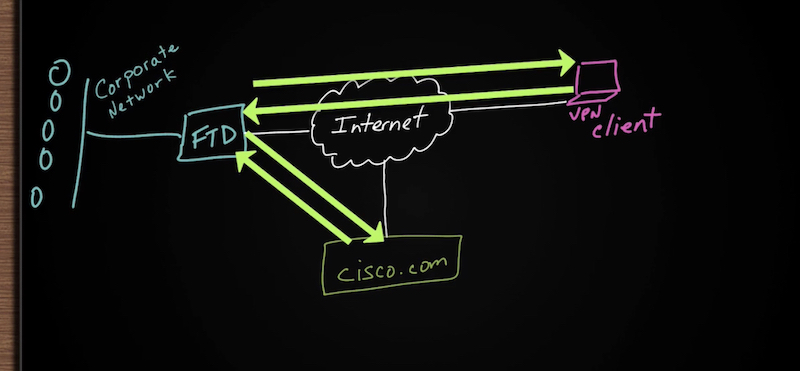

По умолчанию Cisco AnyConnect шифрует весь трафик на все destination после поднятия сессии.

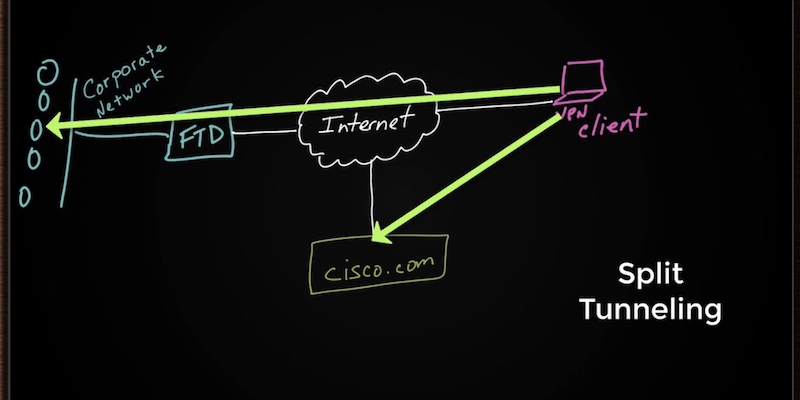

При этом есть возможность настройки split tunneling, когда трафик до определенных destination передается по открытой сети, не в туннеле. В таком случае обычно на хосту прописываются (автоматически vpn клиентом) маршруты до сетей в корпоративной сети, которые доступны через vpn, а дефолтный маршрут указывает на шлюз по умолчанию в открытой сети.

Anyconnect client на компьютеры пользователей можно развернуть (помимо стандартных средств массового корпоративного деплоя софта) используя:

-

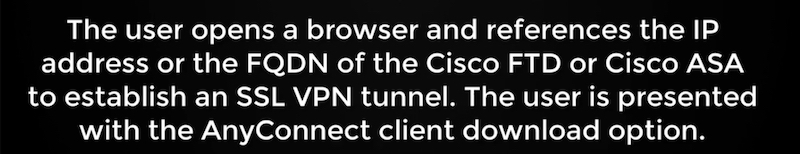

“WEB enable mode” указанием юзеру URL head-end VPN (Cisco FTD, Cisco ASA), которые отдают клиенту AnyConnect client софт. Причем страница может требовать авторизацию, а не просто выступать как шара софта любому запросившему.

-

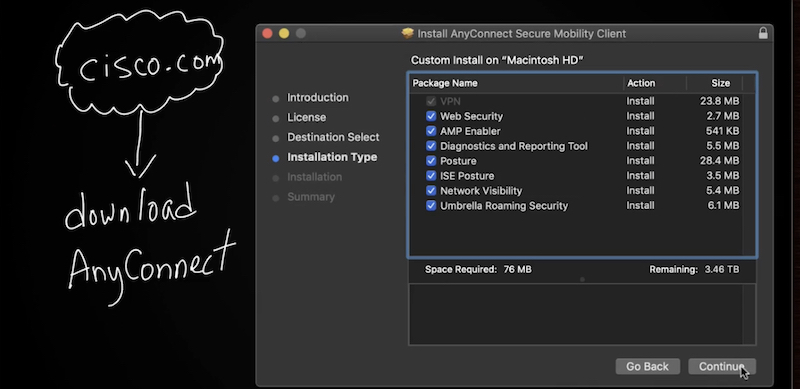

Можно загрузить с cisco.com или файлового сервера софт и поставить.

-

Загрузить с applestore/google play для мобильных устройств

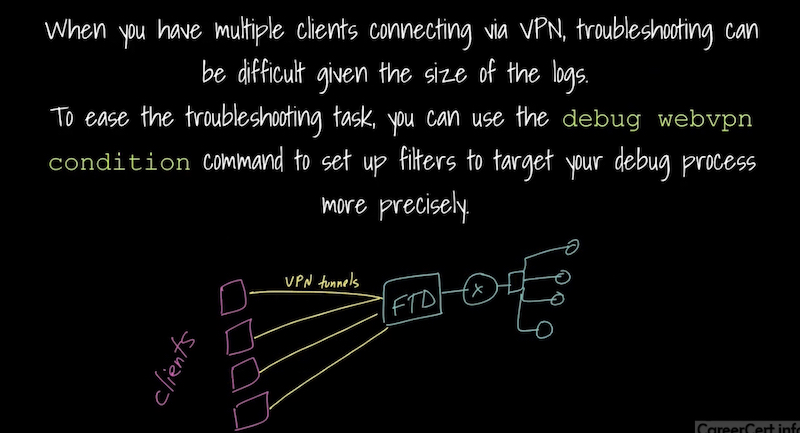

DEBUG ftd remote access vpn на cisco vpn

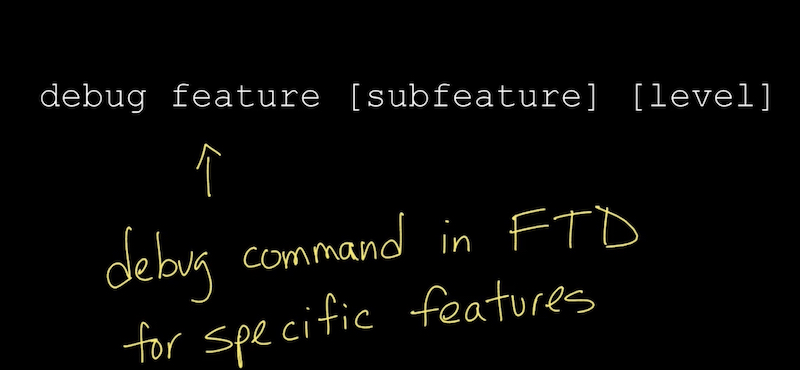

Debug FTD remote access VPN на Cisco vpn (level доступен не для всех фич, по умолчанию он первого уровня):

- debug feature |subfeature| |level|

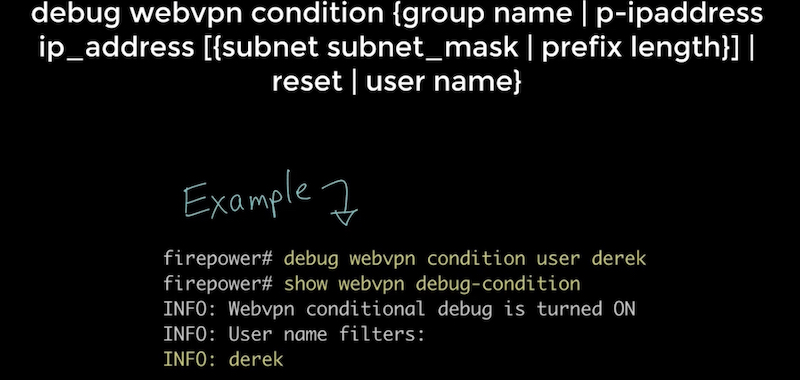

- debug webvpn condition # позволяет установить фильтр для дебага, иначе хрен разберешься, особенно если подключено много клиентов; например можно указать конкретного пользователя в фильтре.

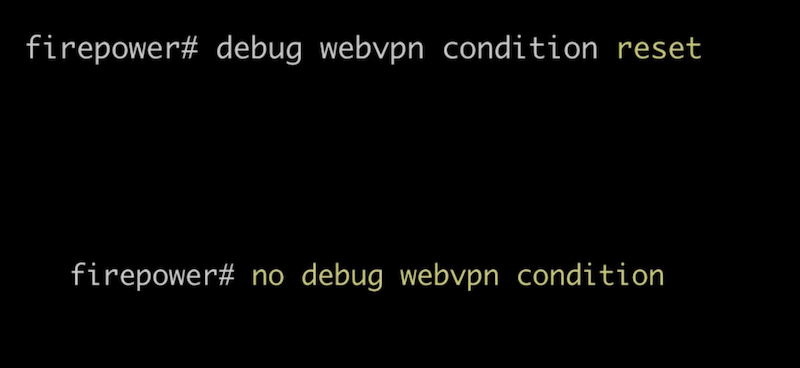

- Можно сбросить фильтры через reset или no (скрины).

s-terra

S-terra имеет 3 оболочки конфигурации:

1️⃣ Linux-подобная оболочка (базовый доступ к ОС при входе);

2️⃣ FRR (Free Range Routing) – оболочка для настройки маршрутизации (аналогично Zebra/Quagga);

3️⃣ Cisco-like CLI – интерфейс, похожий на Cisco IOS, для настройки VPN и сетевых параметров.

https://t.me/network_quiz