SD-WAN

- Cisco SD-WAN

- VMware SD-WAN

- Kaspersky SD-WAN

- Bi.zone SD-WAN

- low touch provisioning cisco ngfw/ftd в статье про ngfw/ftd

- Богатка и Клещ🤣

- Форти SD-WAN очень похоже на решение для пивной палатки 🤣

Заметки по результату изучения SD-WAN Cisco на базе множества открытых источников.

Источники информации (изучил полностью)

- cisco site

- habr

- видео Cisco CLNV SCOR

- спецификации к серверам vManage/vBond/vSmart

- youtube

- https://www.youtube.com/watch?v=isMnWZqAh0k

- https://www.youtube.com/watch?v=hXCzqd9Oa2I

- https://www.youtube.com/watch?v=20FGjOHFhdE

- https://www.youtube.com/watch?v=r4mkxVUaMZ8

- https://www.youtube.com/watch?v=4PkPXb32gaw&list=PL0Hh9znbkXrYWq0SbGNNZ41XzAfL7WIhv

Источники информации (изучил не полностью)

- преза 1

- преза 2

- white-paper

- сравнение различных лицензий SD-WAN 1

- сравнение различных лицензий SD-WAN 2

- Лабораторные сценарии/топологий SD-WAN:

- Cisco

- https://www.ciscolive.com/c/dam/r/ciscolive/emea/docs/2020/pdf/LTRSPG-2518-LG.pdf

- https://www.ciscolive.com/c/dam/r/ciscolive/apjc/docs/2018/pdf/LABEN-2010-LG.pdf

- KVM/ESXI/GNS3/EVE-NG – CSR в GNS3 работают не надежно (долгая загрузка, глюки функционала). Как я понял и у других систем бывают траблы из-за прослойки в виде qemu. Лучше, считаю, деплоить полностью в VMWare ESXi через OVA.

- Cisco

But unlike Velo/Meraki/etc, you can have the controllers on-prem. I built out a lab environment on VMware by deploying the ova's and using self signed certs from openssl. You can use vEdge cloud ova's too, so no gns3 needed- just VMware and host resources.

-

-

- https://kimdoanh89.github.io/doanhluong.me/sd-wan/SD-WAN-setup/

- https://codingpackets.com/blog/cisco-sdwan-self-hosted-lab-part-1/

- https://codingpackets.com/blog/cisco-sdwan-self-hosted-lab-part-2/

- https://codingpackets.com/blog/viptela-control-plane-setup/

- https://www.youtube.com/watch?v=4PkPXb32gaw&list=PL0Hh9znbkXrYWq0SbGNNZ41XzAfL7WIhv

-

- поддерживаемые платформы для Advanced Security функционала (like SSL proxy, AMP, SIG, IPS)

- https://www.cisco.com/c/en/us/td/docs/routers/sdwan/configuration/security/ios-xe-17/security-book-xe/m-ssl-proxy.html

- https://www.cisco.com/c/en/us/td/docs/routers/sdwan/configuration/security/ios-xe-16/security-book-xe/malware-protection.html

- https://www.cisco.com/c/en/us/td/docs/routers/sdwan/configuration/security/ios-xe-17/security-book-xe/m-secure-internet-gateway.html

- https://www.cisco.com/c/dam/en/us/td/docs/solutions/CVD/SDWAN/sdwan-firewall-compliance-deploy-guide-2020sep.pdf

- https://www.cisco.com/c/en/us/td/docs/routers/sdwan/configuration/security/ios-xe-16/security-book-xe.pdf

Источники информации (не ИЗУЧАЛ, но стоило бы)

- https://www.cisco.com/c/en/us/td/docs/solutions/CVD/SDWAN/cisco-sdwan-secure-direct-internet-access-usecase-guide.html

- https://www.cisco.com/c/dam/m/en_us/network-intelligence/service-provider/digital-transformation/knowledge-network-webinars/pdfs/1115-business-services-ckn.pdf

Overview/Обзор/теория

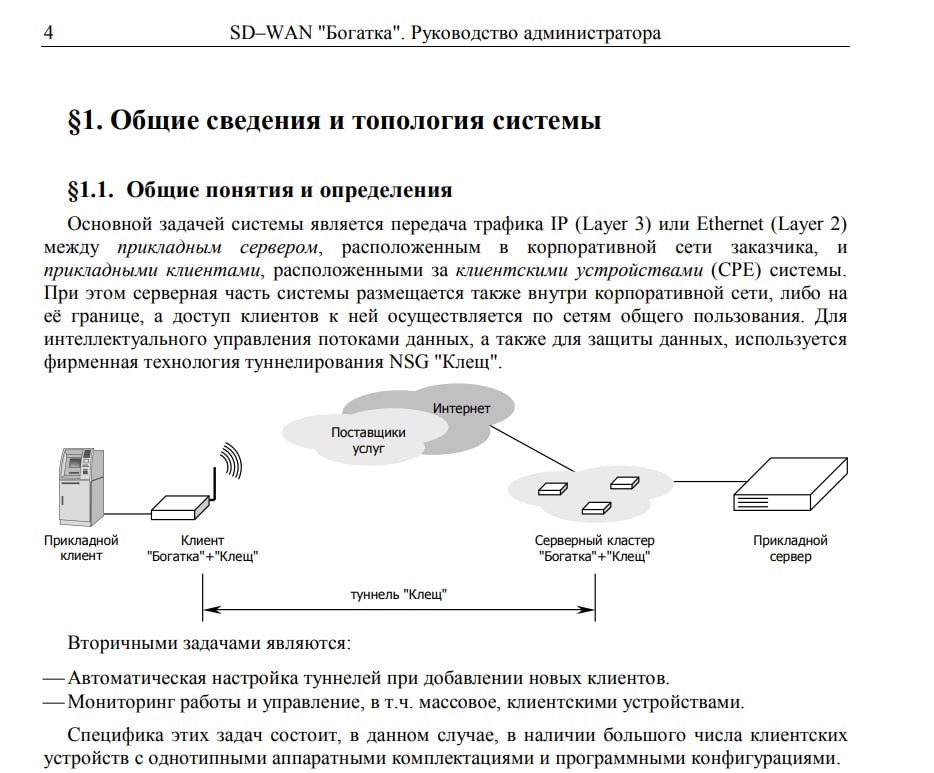

- SD-WAN – реализация концепции SDN со всеми ее профитами (подробнее в статье SDN “Концепция SDN подразумевает”)

- интеллектуально и при нескольких каналах зачастую уже избыточен (материально) MPLS L2/L3 VPN и его можно заменить несколькими дешевыми интернет-каналами (или как минимум дополнить или вместо двух MPLS купить MPLS + inet), по деньгам, от MPLS/MAN в пользу DMVPN отказывались и ранее – сотни или тем более тысячи remote sites mpls стоят огромное количество денег, хотя и представляют гарантии по обслуживанию

- при этом в SD-WAN есть возможность работать как с MPLS uplink (private connection), так и с интернетом по кабелю или даже LTE (hybrid networking)

- поддерживаются очень большие деплойментс с меньшей в сравнении с DMVPN требованиями по вычислительным ресурсам и простым масштабированием – на презентации Viptela у кастомера Viptela было более 6к роутеров

- мозги вынесены на контроллер и в фабрике они не так нужны – в итоге упрощается масштабирование

- при этом Head Office/контроллер поддерживает horizontal scale (добавили VM в vmware hypervisor)

- Cisco – самый большой игрок WAN решений в мире, а DMVPN – продукт, решающий эту задачу. DMVPN потенциально будет заменен Cisco SD-WAN на базе интеграции продукта Viptela в продуктовую линейку Cisco ISR/ASR. Сейчас заказчик сам волен выбирать, что использовать на роутерах на базе IOS XE:

- Classic routing

- DMVPN (+ PfR)

- SD-WAN (так же доступен в продуктах Viptela vEdge) – отдельный образ (подробнее в статье ISR 4000 series). Видео обновления софта с классического образа IOS XE на SD-WAN образ (может понадобиться апдейт ROMMON).

Все актуальные корпоративные маршрутизаторы Cisco на базе IOS XE (ISR 1000, ISR 4000, ASR 1000, CSR 1000v) сегодня поддерживают любой режим работы – и классическую маршрутизацию и DMVPN и SD-WAN

The SD-WAN image based on Cisco IOS XE software is not a standard Cisco IOS XE release. It does not just add SD-WAN features on top of the existing Cisco IOS XE capabilities. If needed, perform the ROMMON upgrade before loading the SD-WAN image on the Cisco IOS XE platform. Unlike Cisco IOS XE images, the SD-WAN images will not have a necessary ROMMON image bundled in to automatically initiate an upgrade.

- Исторически было три вендора SD-WAN – Viptela, Velocloud, Talari Networks, все компании занимались оптимизаторами трафика, их всех купили IT гиганты – Cisco, VMware и Oracle (соответственно) после начала конкуренции (вендоры начали добавлять функционал классической маршрутизации в свои продукты) и понимания перспективности.

- У Cisco в итоге три решения SD WAN в портфоллио:

- SD-WAN Viptela – о нем дальше

- Meraki (Cisco Meraki SD-WAN) – в основном SMB (работает только на коробках Meraki), конкурировал до покупки Viptela с классическими игроками SD-WAN

- iWAN (Intelligent WAN) – DMVPN + Performance Routing (PfR) + Application Visibility and Control (AVC: DPI, NBAR2, Netflow, QoS). По сути, DMVPN “на стеройдах” с централизованным management Cisco PRIME, per tunnel QoS. Из плюсов – позволяет интегрировать iWAN и классический DMVPN на тех платформах, которые не поддерживают SD-WAN.

- NetworkChuck: The CCNA is still valuable, as is every other R/S cert. I asked the same question to the guys spear-heading this movement and they all say the same thing…you still need the skills from the CCNA/CCNP/CCIE to be able to work with SDN.

- Плюсы Viptela Cisco SD-WAN

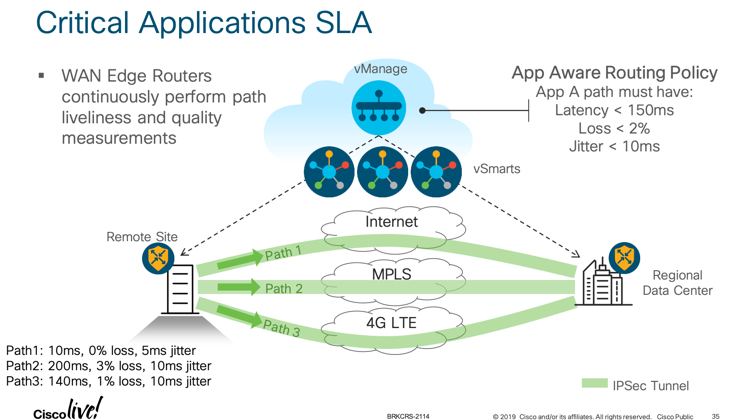

- Основной кейс – это задача резервирования и балансировки трафика между n-аплинками интеллектуально и легко (утилизируем несколько линков одновременно, понимаем их качество и распределяем трафик между ними,). Напр. трафик voice отправляем в линк с меньшей задержкой и jitter, а объемный трафик в линк с большой полосой. В итоге получаем балансинг трафика между линками на базе SLA для каждого приложения. Хотя реализация этого возможна и в “классической” сети Cisco без SD-WAN, например, на базе PBR + SLA или на базе iWAN (PfR), но деплоить и управлять этим намного сложнее. Примеры сценариев, которые закрывает SD-WAN:

- переключение при превышении порогов (есть и в iWAN): напр. если задержка более 150 мс для voice трафика (конфигурируется) – переключаемся с основного соединения на backup

- нет архитектурной привязки к тому, что весь трафик маршрутизируется/оценивается только между branch и HQ, заложено то, что все больше Cloud Applications. Например, Cloud traffic Microsoft 365: Skype трафик, трафик Outlook или Office могут маршрутизироваться разными маршрутами за счет того что vEdge делает запросы от себя в cloud платформу и оценивает отклик (SLA) на каждом альтернативном канале всегда (не только после того, когда primary канал упал)

- централизованный и простой провиженинг фабрики (всей сети), включая zero touch provisioning (ZTP)

- управление сетью из коробки (отказ от настройки устройств по отдельности), хотя реализация этого возможна и в “классической” сети Cisco без SD-WAN, например, на базе ansible, Cisco PRIME

- traffic engineering & service chaining – позволяет создавать альтернативные пути трафика удобно и централизованно (не настраивая разрозненные static routes)

-

- произвольные топологии (не только hub-and-spoke), по умолчанию full-mesh, но легко настроить по-другому. Причем роль хаб может быть у любого роутера – vEdge, CSR, ASR.

-

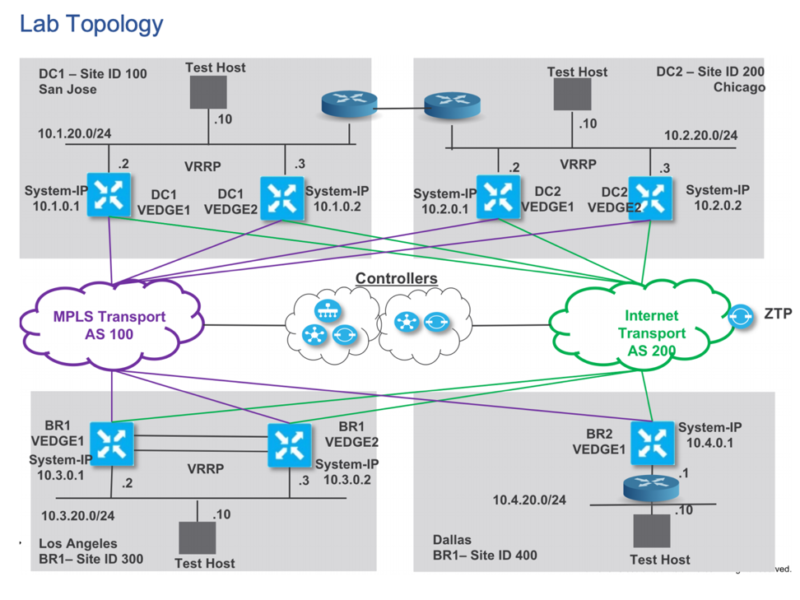

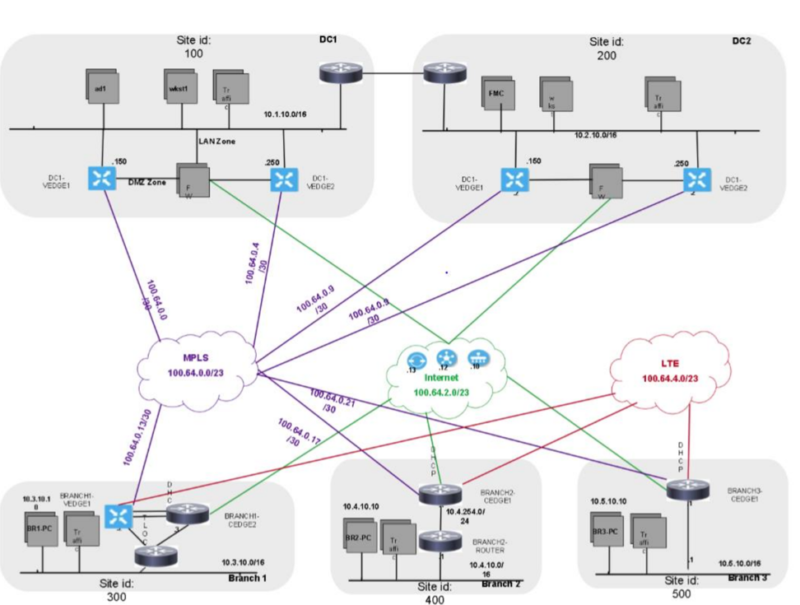

Не обязательно HUB должен быть ASR роутер, там может быть и vEdge/CSR. Пример нейминга устройств в cisco-лабе. BR1-VEDGE (branch-vedge) DC1-VEDGE (datacenter-vedge)

- пользовательский трафик не деградирует из-за нестабильности связи с контроллером – канал управления (OMP over DTLS/TLS) и канал пользовательских данных (GRE/IPSEC) разнесены

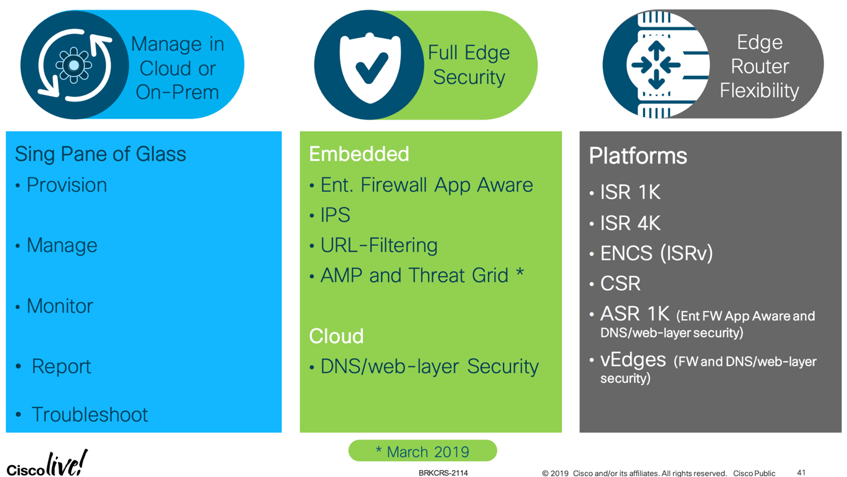

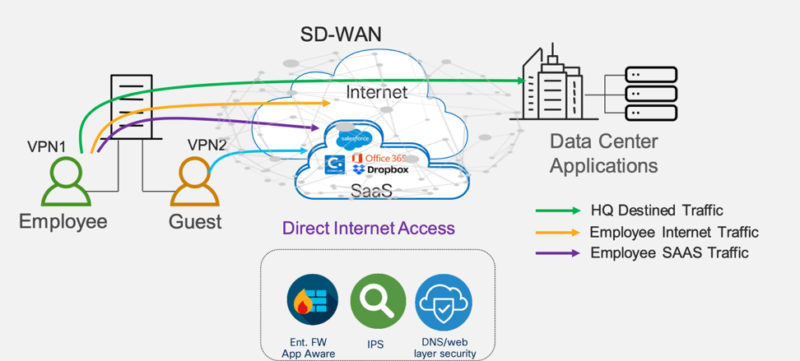

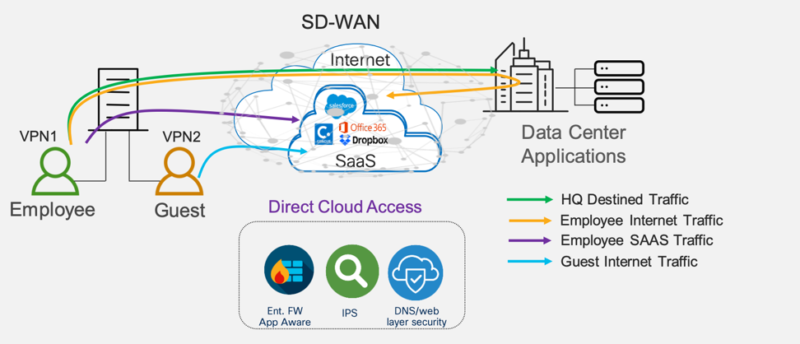

Security services

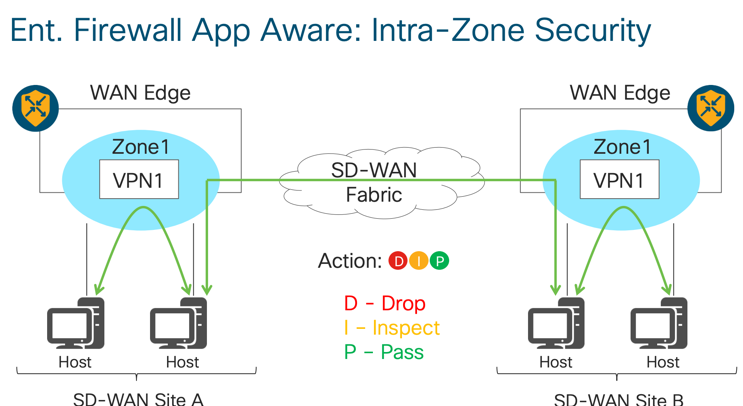

Security services in SD-WAN – NGFW capabilities (безопасность на уровне NGFW на edge устройствах SD-WAN)

-

- Classic Firewall

- DPI, Application layer firewall (на vEdge от ENEA продукт Qosmos)

- Zone Policies

- Application Visibility and Granular control

- 1400+ layer 7 applications classified

- Block traffic by group, category or specific application

- Segmentation

- PCI compliance

- IPS (Snort + Talos rules)

- Most widely deployed Intrusion Prevention solution in the world

- Backed by TALOS, signature update is automated

- Signature whitelist support

- Real-time traffic analysis

- PCI compliance

- DNS Security with Umbrella

- Leading Security Efficacy for malware, phishing, and unacceptable requests by blocking based on DNS requests

- Supports DNScrypt

- Local Domain-bypass

- TLS decryption

- Intelligent Proxy

- URL filtering

- Web Categories with dynamic updates from Webroot/BrightCloud

- Block based on Web Reputation score

- Create custom Black and White Lists

- Customizable End-user notifications

- TLS/SSL proxy

- AMP/TG

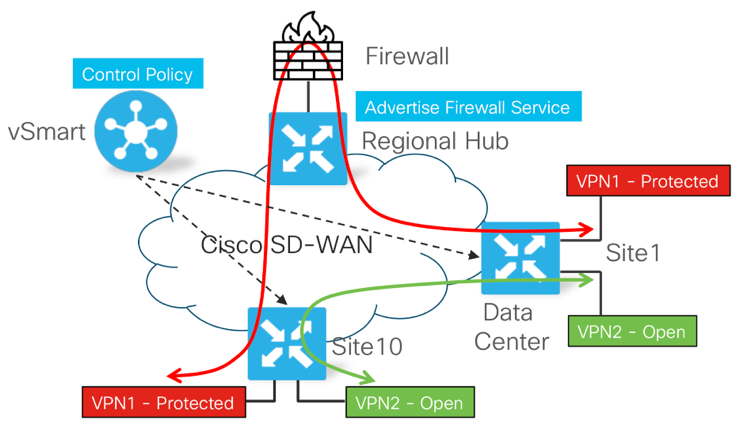

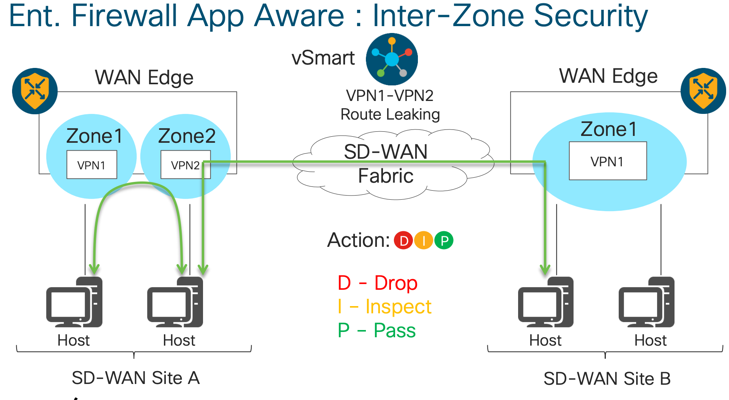

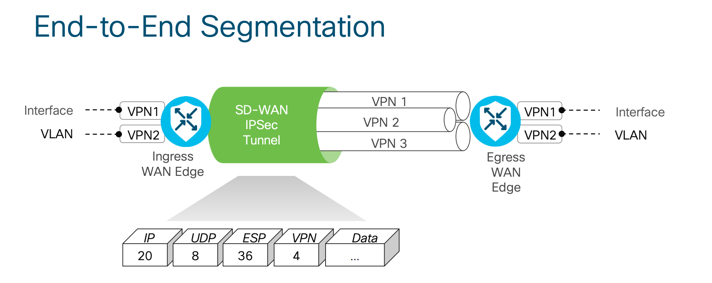

Segmentation

VPN – трафик разных сетей можно делить разными VPN — это не отдельный VPN tunnel gre/ipsec/etc, а сегментация трафика, которая позволяет выделить сетевой сегмент и применить к этому сегменту уникальные политики. VPN это, по сути, тоже самое что VRF как по принципу работы, так и по настройке – через слеш vpn/vrf его называют в презентации Cisco; даже взаимодействие между разными VPN/VRF называется тем же route leaking – см. выше в скрине Inter-Zone Security

-

- Segment connectivity across fabric w/o reliance on underlay transport

- WAN Edge routers maintain per-VPN routing table

- Labels are used to identify VPN for destination route lookup

- Interfaces and sub-interfaces (802.1Q tags) are mapped into VPNs

Controllers

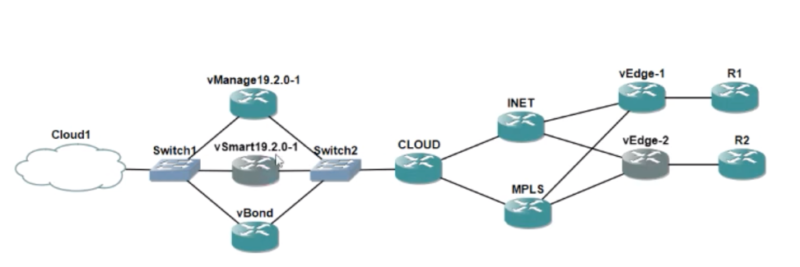

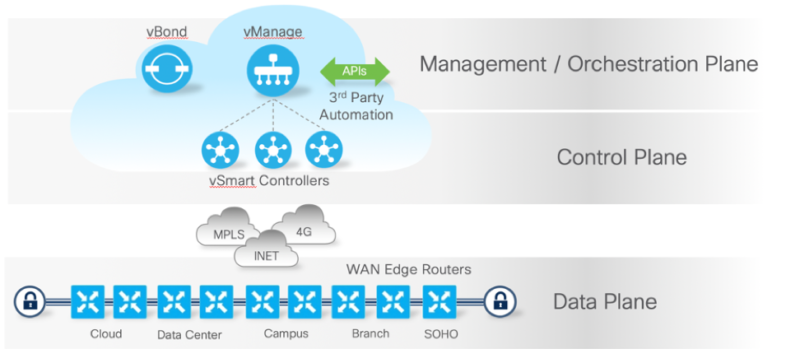

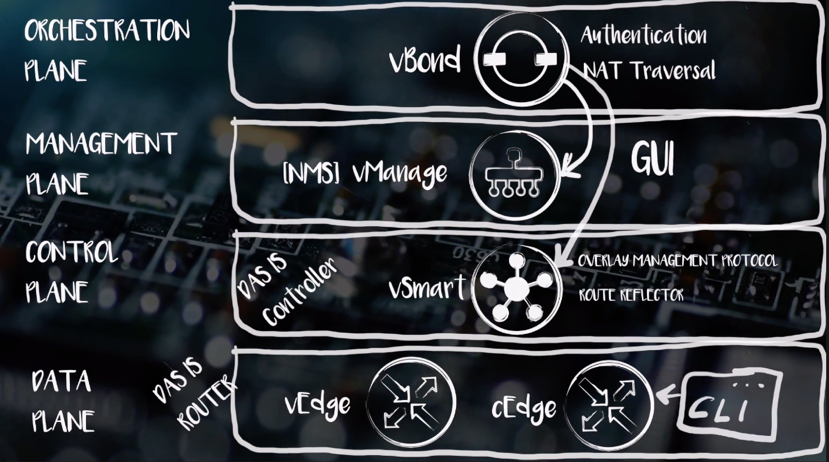

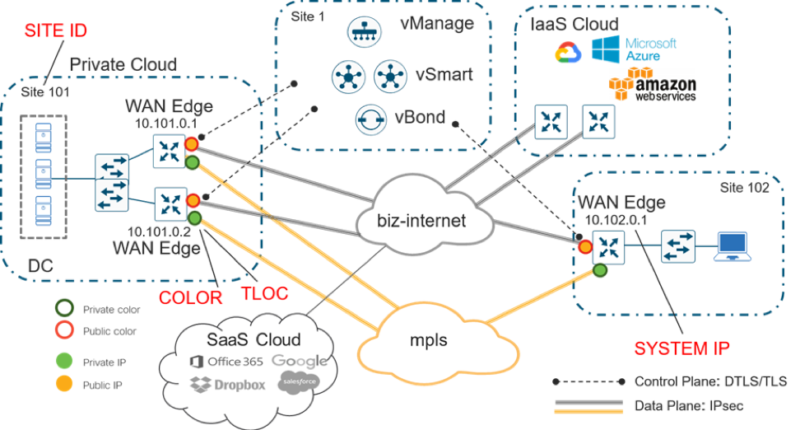

Различают четыре уровня Cisco SD-WAN вместо двух (control plane/data plane separation) в “классическом” SDN. Все контроллеры (vManage, vSmart, vBond) можно не разворачивать самому, а использовать облачные от самой Cisco.

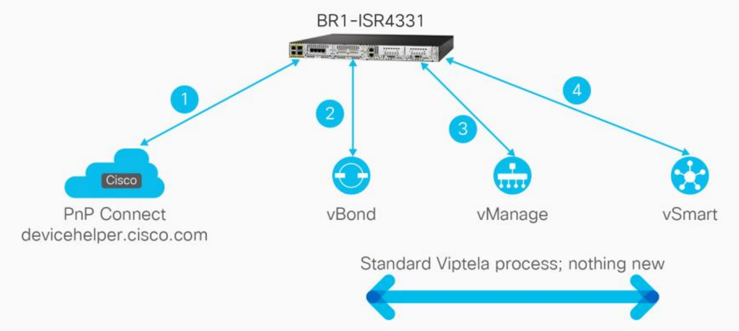

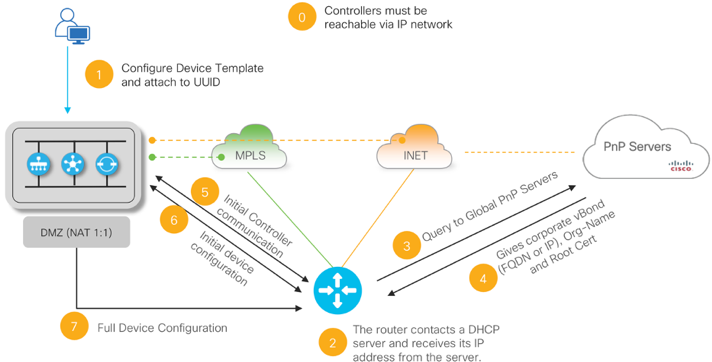

- orchestration plane (vBond) – помогает всем компонентам найти друг друга, незаменим для деплоя новых устройств (zero touch deployment, ZTP) – аутентифицирует новые устройства и позволяет им подключиться в SD-WAN фабрику (указывает на vManage, vSmart), даже если устройства находятся за NAT (Nat traversal, по принципу работы судя по всему stun сервера). Изначально роутер должен достучаться до vBond (по ip/fqdn) и после этого он деплоится в соответствии с дизайном в vManage. Деплой SD-WAN роутера может требовать прямой доступ Edge устройства к PnP порталу Cisco, но есть возможность деплоя и без прямого доступа. Подробнее в практическом разделе.

- Рекомендуемый способ Cisco т.к. не требует подключения/настройку устройства по консоли. PnP портал для деплоя vEdge хостится у Cisco в облаке и Cisco перенаправляет девайс в vBond твоей организации, на основе серийника устройства. vBond выдает vEdge адреса vManage и vSmart после аутентификации устройства. У vBond должен быть внешний IP адрес для того, чтобы к нему мог подключится PnP портал.

- на PnP Portal создаешь provisioning file и импортируешь в vManage. Обновляешь при необходимости ПО роутера и деплоишь через CLI.

- так же можно развернуть девайс с флешки используя конфиг файл сгенерированный в vManage.

The PnP server will check the serial number and push key parameters such as the vBond IP address and organization name to the router. The router will reach out to vBond and perform standard SD-WAN zero-touch provisioning. Orchestrates control and management plane - First point of authentication (white-list model) - Distributes list of vSmarts/ vManage to all WAN Edge routers - Facilitates NAT traversal - Requires public IP Address [could sit behind 1:1 NAT] - Highly resilient

If PnP cannot be used for the initial SD-WAN upgrade, you will need to upload the SD-WAN image in the same way as you do for the PnP case. You will then need to reboot the router and apply the SD-WAN configuration manually. The recommended way to upgrade is to use PnP, which requires dynamic IP address assignment via DHCP. For the non-PnP option, you will need console access. The steps below are equivalent to the initial configuration that you use for vEdge routers. Note that the dynamic IP address provided by DHCP is needed for PnP. If you need to use static IP, refer to next section, “Upgrade Without PnP.” 1. Check the prerequisites and supported models in the online documentation 2. Provide Internet access, and use DHCP server with DNS 3. Preprovision the router in vManage: Upload the serial file and create a device template 4. Preprovision the device in the PnP Cloud Connect Service 5. Load the SD-WAN image to the Cisco IOS XE router 6. Erase the existing Cisco IOS XE configuration 7. Reboot the router

- management plane (vManage, NMS) – система управления (политики/софт) и мониторинга всей SD-WAN сети (cloud NMS), через ее GUI настраивается вся фабрика (netconf/REST). Если деплой был через CLI (не PNP), то в vManage требуется создать конфиг, аналогичный тому, который был создан в CLI и применить его на устройства. Иначе можно потерять девайсы.

- Single pane of glass for Day0, Day1 and Day2 operations - Multitenant with web scale - Centralized provisioning - Policies and Templates - Troubleshooting and Monitoring - Software upgrades - GUI with RBAC - Programmatic interfaces (REST, NETCONF) - Highly resilient

When we push the vManage templates they must include VPN0 & VPN512 because that template will completely replace the CLI config. So if we didn't have them, the VPNs would get deleted and the template would fail.

- control plane (vSmart, RR) – контроллер по управлению потоками трафика vEdge с помощью OMP протокола с vSmart, vSmart для реализации этой функции выполняет роль RR (route reflector). Их ставится несколько для отказоустойчивости.

- Facilitates fabric discovery - Dissimilates control plane information between WAN Edges - Distributes data plane and appaware routing policies to the WAN Edge routers - Implements control plane policies, such as service chaining, multi-topology and multi-hop - Dramatically reduces control plane complexity - Highly resilient

- data plane (vEdge/cEdge, router, WAN edge) – роутеры – передача данных, связь между vEdge – vSmart (для управления), связь между vEdge – vEdge (для передачи данных); передача статистики; ZTP; консоль (CLI) на них осталась, но Cisco в открытую не рекомендует ей пользоваться, настраивать с помощью нее устройство при наличии связи по OMP между vEdge и vSmart не получится (только RO при наличии связи). Устройства проверяются с помощью сертификатов (установленных в аппаратное устройство или выданных vManage).

- WAN edge router - Provides secure data plane with remote WAN Edge routers - Establishes secure control plane with vSmart controllers (OMP) - Implements data plane and application aware routing policies - Exports performance statistics - Leverages traditional routing protocols like OSPF, BGP and VRRP and HSRP - Support Zero Touch Deployment - Physical or Virtual form factor

Между vEdge и Cisco IOS XE SD-WAN есть ряд различий (VRRP, QoS, DHCP, NAT) и лучше в одном location оба девайса (dual router deployment) не использовать.

Two Cisco IOS XE SD-WAN routers in a redundant configuration There are differences between some features that are implemented on physical vEdge routers and those on the Cisco IOS XE based SD-WAN image. That’s why we do not recommend mixing physical vEdge routers with Cisco IOS XE based routers at the same branch location.

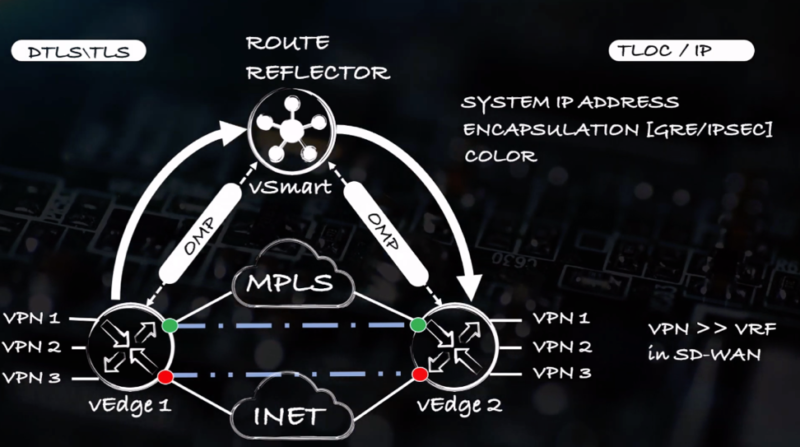

OMP, TLOC

- Вместо IKE, mGRE, NHRP, EIGRP (в туннеле) в SD-WAN теперь один протокол OMP – Overlay Management Protocol, протокол, созданный Viptela для решения задачи удаленного control plan.

- В качестве туннеля для передачи данных может использоваться GRE или IPSEC.

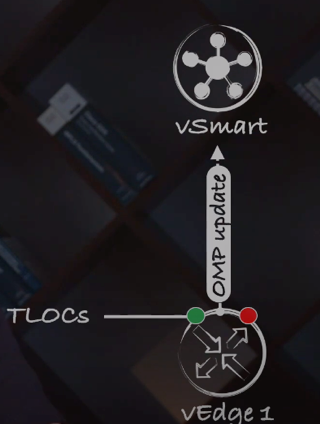

- Идентификатором, определяющим куда терминировать туннель, является TLOC (Transport Locator) (зеленым и красными цветами ниже), т.е. куда нужно послать трафик чтобы он попал в сеть за vEdge. TLOC состоит из:

-

- system IP

- encapsulation (GRE/IPSEC)

- color – идентификатор подключения (через private сеть, через public, через mpls, через metro ethernet, etc; можно несколько типов иметь и задавать разные политики для трафика)

- протокол OMP очень похож на BGP – TCP, ASPATH, RR, разные route update, разные update attributes, TLOC и AFI/SAFI

- взаимодействие по OMP протоколу только между vSmart & vEdge, vSmart & vSmart, никаких апдейтов роутов и создания соседств между роутерами vEdge

- трансляцией апдейтов (при отсутствии фильтрации) между vEdge занимается vSmart (по сути Route Reflector)

- OMP трафик между vSmart и vEdge шифруется DTLS/TLS

- OMP связь проверяется BFD

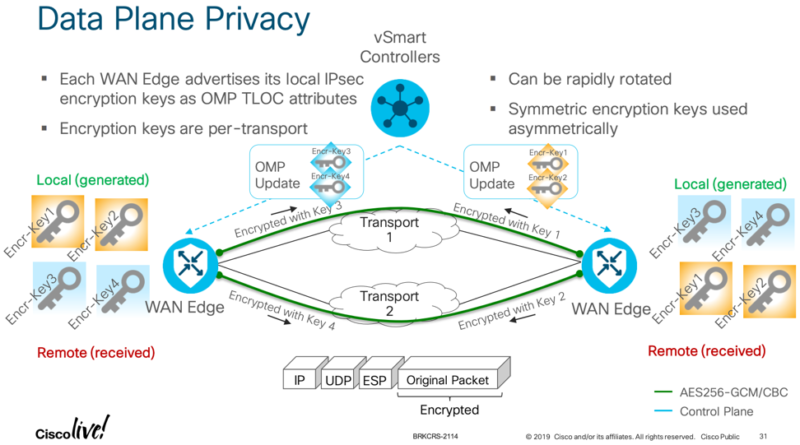

- Отвечает за распределение ключевой информации IPSEC вместо IKE

- Распределяет политики передачи данных

- TCP based extensible control plane protocol - Runs between WAN Edge routers and vSmart controllers and between the vSmart controllers - Inside TLS/DTLS connections - Leverages address families to advertise reachability for TLOCs, unicast/multicast destinations, service routes, BFD up/down stats and Cloud onRamp for SaaS probe stats - Distributes IPSec encryption keys, and data and app-aware policies

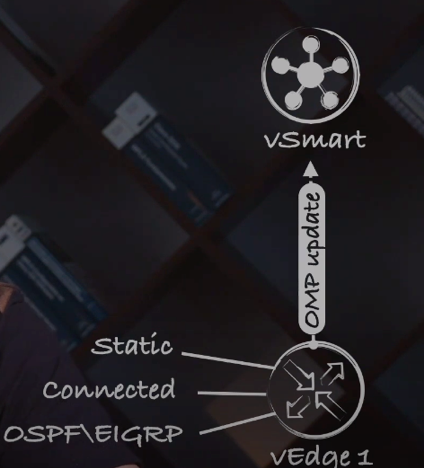

OMP updates примеры сообщений (три Update сообщения)

- vRoute (Route update) – vEdge рассказывает vSmart о своих маршрутах/сетях (static/connected/ospf or eigrp or bgp; по сути, редистрибьюция в OMP)

-

- TLOC

- Site-ID – идентификатор Branch, есть целое руководство как прописывать site ID чтобы делить на регионы/страны/etc

- Label – можем делать label для маршрутов, на которые можно завязать потом политики

- Tag

- Preference

- Originator System IP

- Origin Protocol

- Origin Metric

- AS PATH

- TLOC update – vEdge рассказывает vSmart как добраться до тех TLOC, которые анонсированы внутри vRoute (для, по сути, reverse lookup); так же в нем содержится информация о ключах (замена IKE)

-

- Site-ID

- Encap-SPI

- Encap-Authentication

- Encap-Encryption

- Public IP

- Public Port

- Private IP

- Private Port

- BFD Status

- Tag, Weight

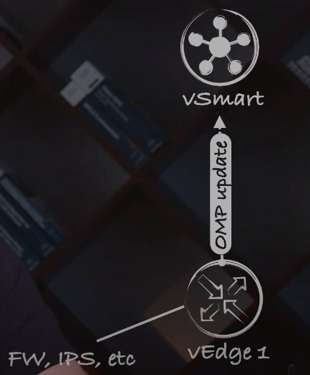

- Service Update – vEdge рассказывает vSmart о сервисах, которые есть на vEdge; в итоге vSmart может реализовывать политики вроде “перед тем как попасть в интернет нужно зароутить этот трафик на определенный сервис определенного vEdge”.

-

- VPN-ID

- Label

- Originator-ID

- TLOC

- PATH ID

- SERVICE-ID (svc-id)

- FW

- IPS

- DPI

Deploy/практика

- Сборка on-premis стенда – не простое дело. Можно неделями мучатся.

Habibullah Majidi Nov 7 2019 at 8:21am Hi all: Can somebody explain process from the beginning. I have been working on adding Viptel (SD-WAN) on both GNS3 and eve-ng since a week, but not luck. I will really appreciate if somebody explain it.

- В отличии от ряда других вендоров возможен деплой SD-WAN Cisco on-prem.

But unlike Velo/Meraki/etc, you can have the controllers on-prem. I built out a lab environment on VMware by deploying the ova's and using self signed certs from openssl. You can use vEdge cloud ova's too, so no gns3 needed- just VMware and host resources.

- Для сборки стенда требуется аккаунт Cisco с возможностями:

- Smart Account/PnP Account. По идее даже с личного аккаунта можно лабу создать. Пример 2. Так же можно зарегать на свой домен и так же легально получить аккаунт, просто подождав пару дней.

- Smart Account нужен в любом случае – для забивки serial номеров на PnP портал Cisco

- для создания serialFile.viptela, который будет включать конечные устройства сети SD-WAN – файл (как понимаю) нужен только если нет прямого доступа hardware edge девайса к PnP порталу Cisco

- в паблике есть serialFile.viptela от самой Cisco CiscoDevNet, но безусловно ограничиваемся перечнем утройств, который внесен там (3 vEdge)

- Smart Account/PnP Account. По идее даже с личного аккаунта можно лабу создать. Пример 2. Так же можно зарегать на свой домен и так же легально получить аккаунт, просто подождав пару дней.

vManage can automatically sync with the Smart Account and pull the WAN Edge serial numbers list (allowed-list) from the PnP Connect system. Customers can also contact a Cisco presales SE, provide the serial number, and obtain a serial file, which must be uploaded into vManage. Smart Licensing is required in order to use PnP during the software upgrade from standard Cisco IOS XE to the SD-WAN Cisco IOS XE software image. The vEdge authorized serial number file contains the chassis and serial numbers of all valid vEdge routers in the overlay network. Every time you purchase a vEdge you will need to download this file and add it to your vManage dashboard. Ehsan Rezagholizadeh It was fantastic, but I think that SD-WAN is developed to facilitate IT work. However, I spent huge an amount of time typing commands, which are necessary to produce certificate. Is there any other way to produce and sign the certificate without that frustrating procedure? Michael O'Brien's CCIE Journey Yes, but not with a lab like this. With a production environment you'll use ZTP/PnP to onboard your edge devices. The certs come built in to the edge devices, but you need to have DNS access to Cisco's PnP servers. Honestly doing it in prod is so easy that it's barely worth making a video about. This video series is specifically made so you can spin up a lab on your PC.

-

- Service contract – для загрузки образов ПО (vManage, vSmart, vBond, vEdge, Images Cisco IOS-XE). В публичном доступе образы найти можно, но это неправильно.

You can download the required images from the Cisco software portal. You will need a valid service contract to download and use these images.

Here is the summary of all four steps, which are illustrated in Figure 5: 1) Cisco IOS XE router contacts PnP Connect via devicehelper.cisco.com, presents its serial file, and gets SD-WAN-related information (vBond IP, organization name, etc.) 2) Cisco IOS XE router contacts vBond over a secure tunnel; after authentication, vBond sends the vManage IP address to the Cisco IOS XE router. 3) Cisco IOS XE Router contacts vManage over a secure tunnel; after authentication, vManage sends the full configuration to the Cisco IOS XE router. 4) Cisco IOS XE router contacts vSmart over a secure tunnel; after authentication, it will join the SDWAN fabric.

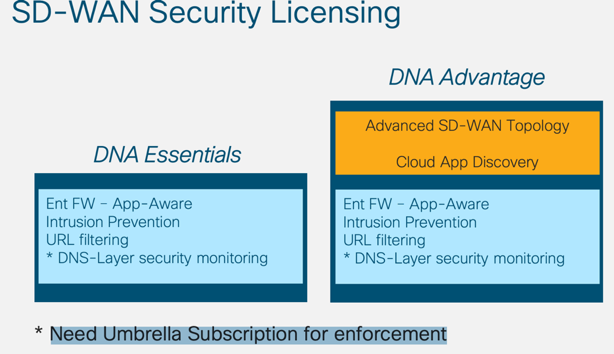

- Требуются лицензии SD-WAN, подробно в статье про выбор, сравнение различных уровней лицензий между собой в этой статье

- Лицензия с функционалом SD-WAN временная, вечной лицензии не бывает. Возможна 3, 5 и 7 летняя. Напр. 5-ти летняя лицензия Cisco DNA Advantage с функциями Advanced security functionality (MACsec-256, ALG for ZBFW, VASI, URL filtering, AMP and Threat Grid Connector, Cisco Umbrella Cloud application discovery (visibility only), SSL Proxy). Cisco DNA Advantage OnPrem License, Agg 50M, 5Y DNA-P-25M-A-5Y (10k долларов)

- При использовании платформ, на которых не развернут SD-WAN образ Cisco IOS-XE, нужно так же дополнительно получить лицензию Cisco DNA Subscription License for Routing L-LIC-DNA-ADD

- По истечению лицензии судя по всему деактивируется функционал SD-WAN – централизованное управление (vManage), WAN optimization, QoS, etc

SD-WAN licences are subscription based. The perpetual license cannot be used for SD-WAN. If you want to use ISR4431 as SD-WAN WAN edge you need to buy a subscription license. You choose a valid license based on features, required bandwidth and license term (3/5 years).

- Образы для инфраструктурных KVM есть под VMWare, KVM, Azure:

- viptela-vmanage-18.4.5-genericx86-64.ova # vManage New Deployment VMWare Image

- viptela-vmanage-18.4.5-genericx86-64.qcow2 # vManage New Deployment KVM Image

- viptela-vmanage-18.4.5-genericx86-64_vhd.tar.gz # vManage New Deployment Microsoft Azure Image

- SD-WAN controllers. Реализация контроллеров SD-WAN (vManage, vBond, vSmart) on-premise на базе локального сервера с гипервизором (без использования облака контроллеров Cisco). Аппаратная конфигурация сервера под контроллеры SD WAN:

- Минимум 24 ядер процессора (vCPU) Intel Xeon

- Минимум 96 ГБ ОП (RAM)

- Минимум 1 ТБ SSD

- Минимум 2 сетевых карты 1 гбит/c

Пример необходимого сервера:

-

- HP Proliant DL360 Gen9

- 2 × Intel Xeon E5-2680 v3/E5-2670 v3 12C

- 4 × 32GB DDR4 RDIMM 2933MHz

- SSD Intel S4510 960GB SATA 2.5

- Интегрированная сетевая карта HP 1Gb 4 Port

Basic Steps (1/2) Basic connectivity - Install and Configure controllers on ESXi, OpenStack or KVM • After connectivity, your next step is to do the certificate work, otherwise control elements will not establish DTLS connection between themselves and obviously the overlay is not going to be functional. • Basic steps are as followed: 1. Make initial CLI config on vBond, vSmart, vManage. Need to specify site-id (can be the same for all), system-ip (unique perdevice, but doesn’t have to be reachable, like router-id), organization name, vBond VPN0 IP address (on vBond give own IP and add “local” keyword). Also obvious need to configure interfaces for reachability between the controllers. 2. Install Root CA and generate root cert. I use openssl on a Linux VM. 3. Upload (scp) root cert into vBond, vSmart, vManage. 4. Install root CA on vBond, vSmart, vManage (request root-cert-chain install) 5. Generate CSR on vBond, vSmart, vManage (request csr upload /home/admin/<blah>.csr. Org name of the CSR should match the org name you defined on the vManage. 6. Download (scp) CSRs into CA 7. Sign CSRs with CA 8. Upload certificates back to vBond, vSmart, vManage (put them into /home/admin folder) 9. Install certificates on vBond, vSmart, vManage (request certificate install) 10. Add controllers on vManage

- SD-WAN devices.

-

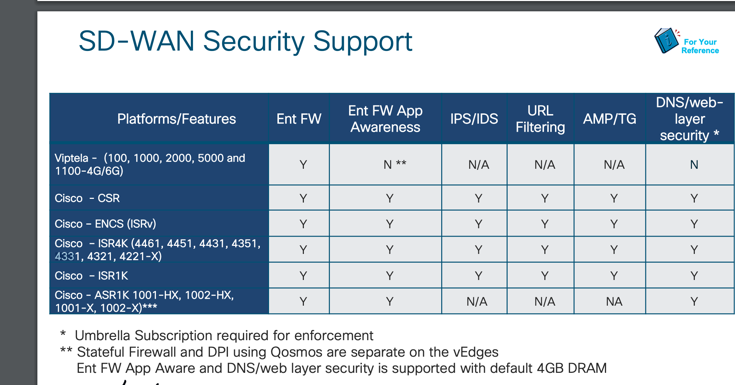

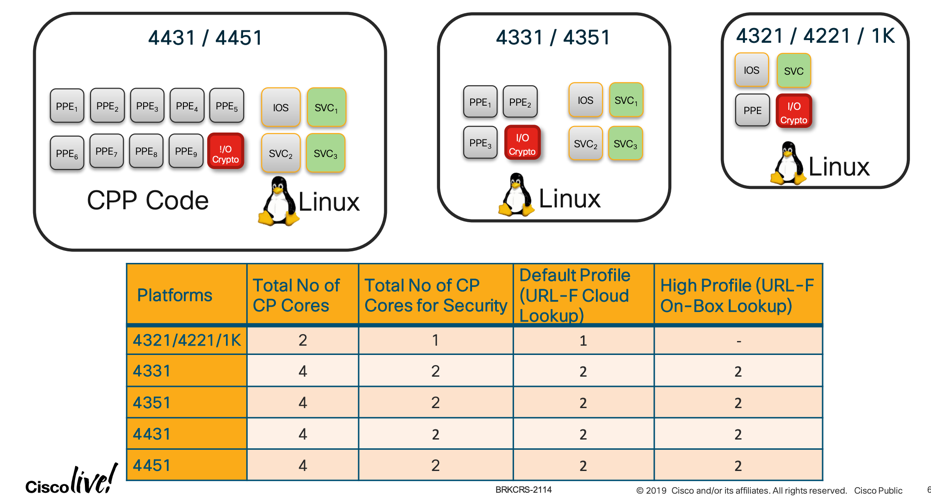

- Минимальная аппаратная платформа для SSL/TLS Proxy, URLF on box и другие фичи Security Virtual Image и Unified Threat Defense (DPI, IPS, AMP) – ISR 4331, ISR4331/K9 (4к долларов)

The following platforms support the SSL/TLS Proxy feature. Cisco 4331 Integrated Services Router (ISR 4331)

-

- Минимальная платформа для DPI/IPS – ISR C1111X

Note: This does not include ISR1100-4G/6G. UTD features are supported only on ISR1k platforms that end with an X. For features that use the Security Virtual Image (Intrusion Prevention System, URL filtering, and Advanced Malware Protection), only the following platforms are supported: Cisco Integrated Services Router 1111X-8P (C1111X-8P)

Basic Steps (2/2) After controller setup, log in PnP Connect and: • Add Controller Profile (provide vBond and Org Name) • Add hardware devices • Add software devices (vEdgeCloud, ISRv, CSR1000v) • Download Provisioning File (Serial File) • Upload Serial File to vManage

-

- ISRv имеет поддержку всех фич SD-WAN, по крайней мере при установке на платформы ENCS

Cisco – ENCS (ISRv) ISRv on ENCS 5000 series https://www.cisco.com/c/en/us/td/docs/solutions/CVD/SDWAN/cisco-sdwan-security-policy-design-guide.html https://blogs.cisco.com/security/cisco-encrypted-traffic-analytics-necessity-driving-ubiquity Supported Platforms – URL Filtering Supported Platforms – IPS/IDS Supported Platforms – AMP Supported Platforms – Threat Grid Supported Platforms – Cisco SD-WAN DNS/Web-Layer Security Supported Platforms – Enterprise Firewall with Application Awareness

-

- vEdge платформа использует Intel DPDK и AES-NI для ускорения

Cisco vEdge Cloud router uses the Intel DPDK infrastructure to help ensure the most optimal performance on x86 platforms. The software is also capable of using the AES-NI encryption offload technology available on most Intel platforms. AES-NI offers optimized IP security (IPSec) performance when using AES encryption algorithms.

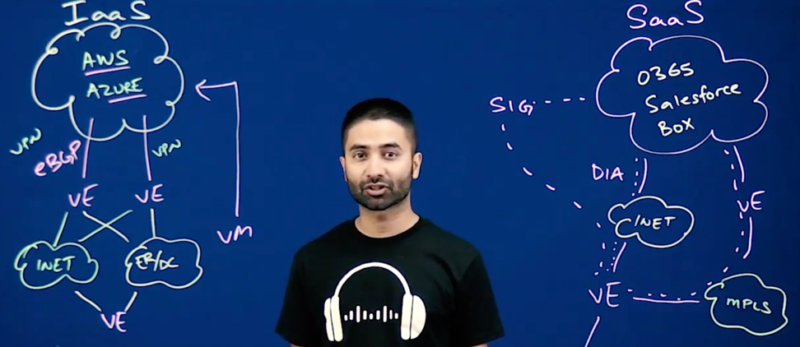

- При отсутствии доступа в облако через интернет не будут полностью или частично работать все функции, для которых требуется доступ в облако Cisco:

- Umbrella DNS Security

- Umbrella Secure Internet Gateway

- Umbrella Cisco CloudLock

- Cisco AMP запросы в Threat Grid (TG)

- Обновление сигнатур и политик Cisco Talos

Примеры Use cases

Lab topology

Пример устройств SD-WAN лаб

Functional Area Product Software Version Cloud Cisco vManage NMS 19.2.099 Cloud Cisco vBond Controller 19.2.099 Cloud Cisco vSmart Controller 19.2.099 Data center Cisco vEdge 5000 Series Routers 19.2.099 Branch office Cisco ISR 4431 16.12.1e Branch office Cisco ISR 4331 16.12.1e Branch office Cisco ISR c1111x-8P 16.12.1e

This auction is for a DELL R620 Server that has been built with Vmware ESXI to host the following LAB: 1- Viptela Vmanage ( 1 host ) 2- Viptela Vbond ( 1 router ) 3- Viptela Vedge ( 2 Hubs + 5 Branch Sites ) 4- Viptela Vsmart ( 2 Devices) 5- CSR- XE-SDWAN: optional at additional cost ! this is not included as part of the fabric but can be added if you have intentions to learn SD-WAN XE ( Same code on ISR 1K , 4K , ASR ) What about the hardware it self? The box it self is a DELL R620 with 96GB Ram and 2 X 2.00 GHZ CPU’s & 500GB SSD Drive.